W marcu tego roku nasi eksperci odkryli na podziemnym forum reklamę szkodliwego oprogramowania nazwanego przez twórców „BloodyStealer”.

Z reklamy tej można się dowiedzieć, że program kradnie z zainfekowanych urządzeń następujące dane:

- hasła, pliki cookie, dane karty bankowej, dane autouzupełniania przeglądarki,

- dane urządzenia,

- zrzuty ekranu,

- pliki pulpitu i klienta uTorrent,

- sesje klienckie aplikacji Bethesda, Epic Games, GOG, Origin, Steam, Telegram iVimeWorld,

- dzienniki.

Co zaskakujące, większość wymienionych programów jest związana z grami. Sugeruje to, że na podziemnym rynku są poszukiwane konta graczy i ich zawartość. Postanowiliśmy szczegółowo sprawdzić, na jakie dokładnie ryzyko narażeni są gracze.

BloodyStealer podbija świat

Chociaż BloodyStealer jest stosunkowo nowy, już podbił cały świat. Według naszych danych zaatakował on już użytkowników w Europie, Ameryce Łacińskiej i regionie Azji i Pacyfiku – co nie jest zaskakujące, gdy weźmiemy pod uwagę jego model dystrybucji (szkodliwe oprogramowanie jako usługa). W efekcie kupić go może każdy, a ponadto jego cena jest stosunkowo niewielka (około 10 dol. miesięcznie lub około 40 dol. za „licencję dożywotnią”).

Oprócz funkcji kradzieży ten szkodliwy program ma zestaw narzędzi mających na celu udaremnienie analizy (więcej o nich napisaliśmy tutaj). Wysyła on skradzione informacje jako archiwum ZIP do serwera kontroli, który jest chroniony przed DDoS i innymi atakami internetowymi. Aby uzyskać dane, w tym konta graczy, cyberprzestępcy używają (dość podstawowego) panelu sterowania lub aplikacji Telegram.

Nie tylko BloodyStealer

BloodyStealer to tylko jedno z wielu dostępnych w podziemiach narzędzi służących do kradzieży kont graczy. Cyberprzestępcy sprzedają też inne rodzaje szkodliwego oprogramowania, a wiele z nich istnieje na rynku dłużej niż BloodyStealer. Ponadto na podziemnych forach często publikowane są reklamy oferujące zamieszczenie szkodliwego łącza na popularnej stronie internetowej lub sprzedające narzędzia do automatycznego generowania stron phishingowych.

Za pomocą tych narzędzi cyberprzestępcy mogą gromadzić, a następnie próbować zarabiać na ogromnej ilości danych uwierzytelniających. W ciemnej sieci można znaleźć wszelkiego rodzaju oferty związane z kontami graczy.

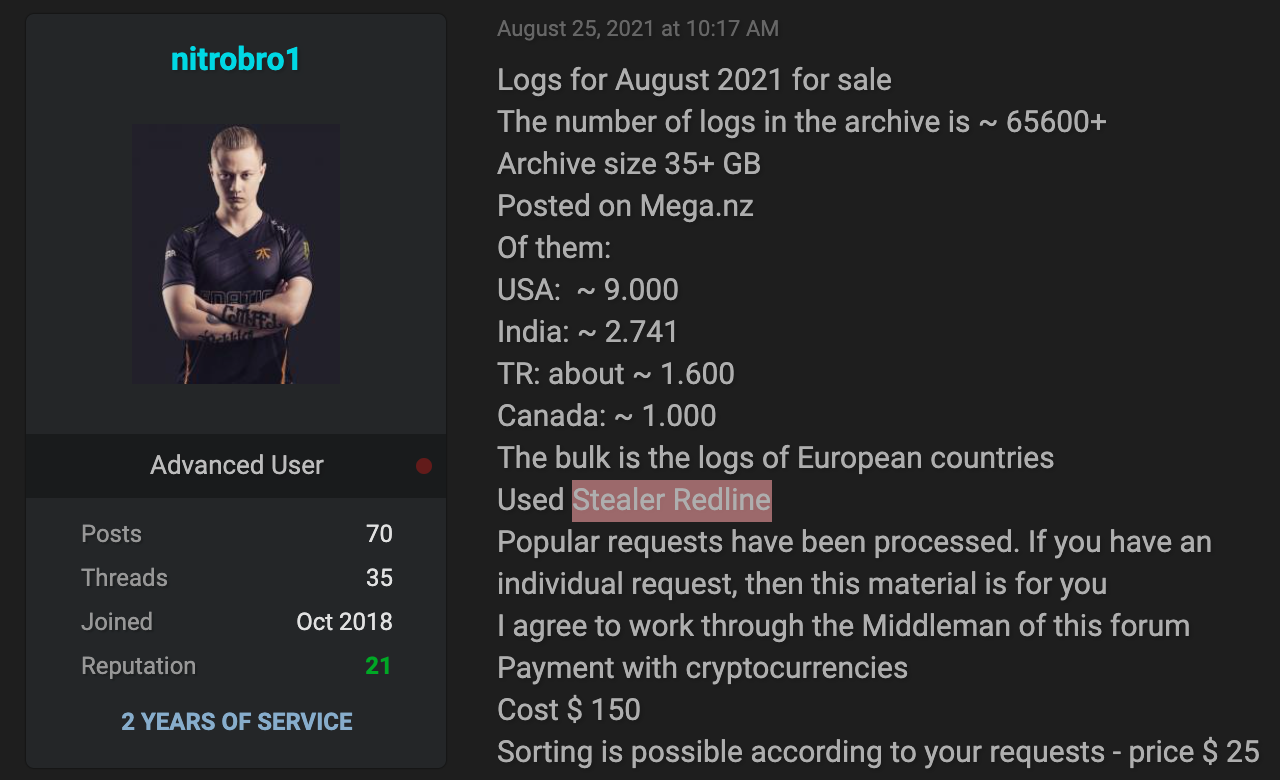

Logi do dostępu hurtowego

Do najpopularniejszych produktów należą tzw. logi – bazy zawierające mnóstwo danych logowania się do kont. W swoich ogłoszeniach sprzedawcy mogą określać typy danych, rozkład geograficzny użytkowników, okres zbierania takich dzienników i inne szczegóły. Na przykład na poniższym zrzucie ekranu członek podziemnego forum oferuje archiwum zawierające 65 600 rekordów, z których 9 000 jest powiązanych z użytkownikami ze Stanów Zjednoczonych, a 5 000 z mieszkańcami Indii, Turcji i Kanady. Całe archiwum kosztuje 150 dolarów (około 0,2 centa za rekord).

Takie bazy danych mogą zawierać nieaktualne lub nawet bezużyteczne informacje, więc niektórzy sprzedawcy pozwalają kupującym najpierw sprawdzić logi, aby potwierdzić, że są aktualne.

Konta graczy, gry i ekwipunek

Cyberprzestępcy sprzedają również dostęp do określonych kont gier, zarówno indywidualnie, jak i hurtowo. Nic dziwnego, że konta, na których znajduje się wiele gier, dodatków i drogich przedmiotów, mają szczególną wartość. Zazwyczaj cyberprzestępcy sprzedają je z ogromnymi rabatami.

Przedmiotem handlu jest również zawartość konta, także za ułamek jego rzeczywistej wartości. Na przykład w ciemnej sieci można znaleźć grę „Need for Speed” i inne tytuły za mniej niż 50 centów.

Dostępne są również przedmioty w grze.

Jak nie stać się ofiarą BloodyStealera i podobnych programów

Utrata gier i zgromadzonych w nich przedmiotów to nie jedyny problem, który czeka właściciela skradzionego konta. Cyberprzestępcy lub kupujący (dla ofiary nie ma to większego znaczenia) mogą używać konta do prania pieniędzy, rozpowszechniania łączy służących do wyłudzania danych i innych nielegalnych rzeczy. Aby nie paść ofiarą cyberprzestępców, zadbaj o to, aby Twoje konta i urządzenia były bezpieczne.

- Chroń swoje konta za pomocą silnych haseł, włącz uwierzytelnianie dwuskładnikowe i zmaksymalizuj ustawienia bezpieczeństwa na platformie (zobacz nasze przewodniki dla użytkowników platform Steam, Battle.net, Origin, Twitch i Discord).

- Pobieraj aplikacje tylko z oficjalnych źródeł, aby zminimalizować szanse na infekcję programem BloodyStealer itp.

- Uważaj na łącza w wiadomościach e-mail i wiadomościach od nieznajomych.

- Przed wprowadzeniem danych logowania na dowolnej stronie internetowej upewnij się, że jest ona prawdziwa.

- Korzystaj z niezawodnego rozwiązania zabezpieczającego. Na przykład Kaspersky Internet Security blokuje zagrożenie BloodyStealer, a przy tym nie zakłóca rozgrywki.

szkodliwe oprogramowanie

szkodliwe oprogramowanie

Porady

Porady