Analizując ataki ukierunkowane przez ostatnie dziesięć lat, nieustannie odnajdujemy powracający motyw: wszystko zaczyna się od otwarcia przez ofiarę phishingowej wiadomości e-mail. Dlaczego e-maile wykorzystujące phishing ukierunkowany są tak skuteczne? Ponieważ pod każdym względem są dopasowane do ofiary.

Konta ofiar w sieciach społecznościowych często stanowią doskonałe źródło informacji. Powstaje zatem pytanie: jak cyberprzestępcy znajdują te konta? W wielu przypadkach zależy to od tego, w jakim stopniu ofiara upubliczniła swoje życie. Jeśli czyjeś dane są dostępne publicznie na stronie firmowej, a być może dołączone są informacje z życia tej osoby oraz łącze do profilu w serwisie LinkedIn, wyzwanie może okazać się dosyć proste. Jeśli jednak cyberprzestępca dysponuje tylko adresem e-mail, zadanie staje się znacznie trudniejsze do wykonania. A jeśli sfotografuje Cię, gdy wchodzisz do biura firmy, którą ma zamiar zaatakować, szanse odnalezienia Twojego konta w sieciach społecznościowych są jeszcze mniejsze.

Przeprowadziliśmy niewielki eksperyment, który polegał na wyszukiwaniu informacji na podstawie strzępków informacji. Wymagał on zaangażowania kilku osób, spośród których każda cechowała się innym stopniem aktywności w mediach społecznościowych. Naszym zadaniem miało być odszukanie ich przy użyciu powszechnie dostępnych narzędzi do wyszukiwania.

Wyszukiwanie przy użyciu zdjęcia

Potrzeba odnalezienia osoby na podstawie zdjęcia nie zdarza się często. Załóżmy, że cyberprzestępca przebywał w pobliżu wejścia do budynku firmy, którą miał zamiar zaatakować, i potajemnie sfotografował kogoś, kto posługiwał się kartą dostępową z logo tej firmy. Wyszukiwanie rozpoczęliśmy więc od ofiary, która nadawałaby się do przeprowadzenia phishing ukierunkowanego. Ale od czego zacząć?

Dwa lata temu (jak ten czas leci!) napisaliśmy o usłudze FindFace. W pewnych okolicznościach, gdy ktoś posiadał kilka wysokiej jakości zdjęć, serwis potrafił w szybki sposób dopasować obraz do konta w mediach społecznościowych. Jednak od lipca ubiegłego roku usługa ta stała się niedostępna dla zwykłych użytkowników. Jej twórcy ciężko pracowali nad utworzeniem rozwiązań dla rządu i firm, więc teraz jest to serwis płatny. Co więcej, twórcy ci otwarcie informują, że wersja publiczna powstała tylko w „celach demonstracyjnych”.

Mimo to wspomnianego serwisu nie wolno całkowicie przekreślać. Czasami cyberprzestępcy są gotowi zainwestować w dodatkowe narzędzia w celu realizacji ataku ukierunkowanego. Wszystko zależy od celu, chociaż opcja ta wiąże się z pozostawieniem niepożądanych śladów po sobie.

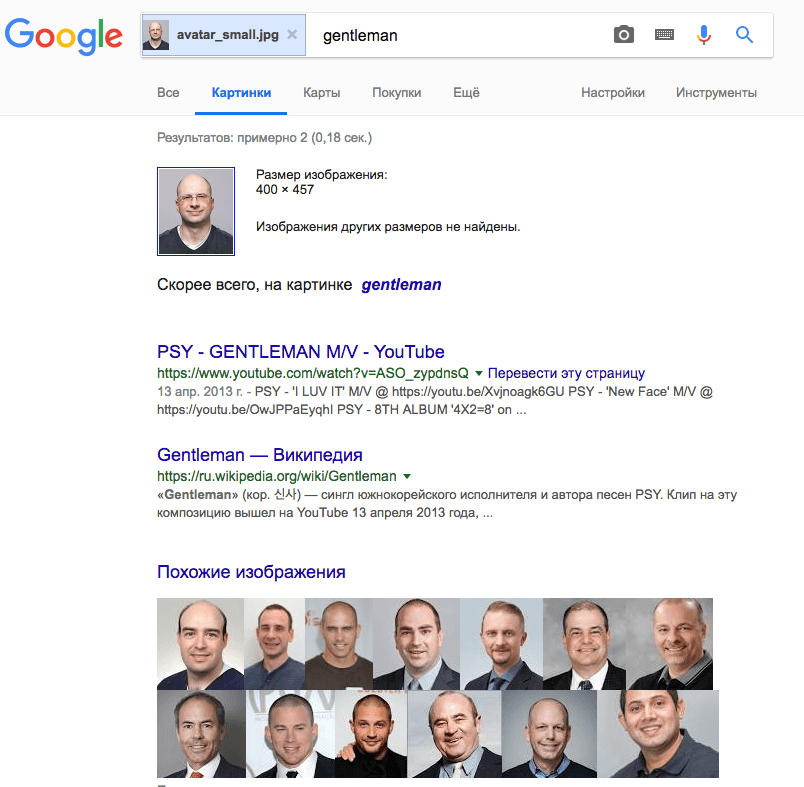

Wyszukiwanie przy użyciu zdjęcia jest dostępne za darmo w postaci usługi Google, która również oferuje stosowne rozszerzenie przeglądarki, automatycznie przeglądające zdjęcia w różnych serwisach. Jednak metoda ta działa tylko w przypadku zdjęć, które zostały już udostępnione w Sieci. Zatem w naszym scenariuszu nie ma zastosowania — chyba że będzie to oficjalne zdjęcie ze strony, chociaż wtedy rzadko nie ma ono dodatkowej informacji w postaci imienia i nazwiska.

Niemniej jednak wypróbowaliśmy opcję wyszukiwania. Google zdołało zidentyfikować tylko pseudonim naszego wolontariusza („Gentleman”), chociaż osoba ta używa tego samego zdjęcia jako awatara w portalu Facebooku i innych sieciach społecznościowych. Zatem uważamy, że gdy cyberprzestępca zrobi Ci zdjęcie, raczej nie odnajdzie przy jego użyciu Twojego profilu bez użycia płatnej usługi rozpoznawania twarzy.

Imię i nazwisko

Wyszukując kogoś w internecie, zwykle najpierw wpisujemy imię i nazwisko tej osoby. Oczywiście powodzenie takiego wyszukiwania w dużej mierze zależy od tego, w jakim stopniu dane te zostały udostępnione przez ich właściciela. Lokalizowanie konkretnego Jana Kowalskiego może wcale nie być takie łatwe.

A przy okazji: czy wiesz, że niektóre sieci społecznościowe pozwalają oglądać profile bez konieczności rejestracji?

Adres e-mail i numer telefonu

A jeśli znamy czyjś adres e-mail lub numer telefonu? Dysponując takimi informacjami, możemy przejść bezpośrednio do przeszukiwania sieci społecznościowych po kolei. Jednak możemy również skorzystać z agregatora takich serwisów, który automatycznie gromadzi potrzebne dane. Najpopularniejszym z nich jest Pipl, który potrafi wyszukiwać łącza do kont użytkowników w sieciach społecznościowych po numerze telefonu lub adresie e-mail, a także przedstawić krótki życiorys obejmujący na przykład miejsce urodzenia, edukację czy pracę. Jeśli wierzyć twórcom serwisu Pipl, usługa ma informacje na temat ponad 3 miliarda osób!

Korzystając z serwisu, uzyskaliśmy łącza do kont użytkowników dla połowy naszych wolontariuszy, a w niektórych przypadkach nawet poznaliśmy używany w internecie pseudonim lub nazwę użytkownika.

Nazwa użytkownika

Niektóre osoby używają jednej nazwy użytkownika w prywatnych i firmowych adresach e-mail; inni rozdzielają życie prywatne w internecie od firmowego. Każda nazwa użytkownika w rękach cyberprzestępców może zostać użyta przez nich do uzyskania jeszcze większej ilości informacji na temat wybranej przez nich ofiary.

Można to zrobić poprzez użycie zasobów typu namechk lub knowem. Ten pierwszy może lokalizować nazwę konta w ponad 100 usługach; ten drugi sprawdza ponad 500 zasobów. Oczywiście jeśli nazwa użytkownika często występuje w Sieci, nie ma gwarancji znalezienia konkretnej osoby. Mimo to taka usługa to bardzo przydatne narzędzie dla cyberoszustów.

Co może zrobić użytkownik internetu, aby zwiększyć swoje bezpieczeństwo

Jak widać, gromadzenie danych na temat potencjalnych ofiar (gdzie mieszkają, czym się interesują itp.) nie wymaga żadnych technicznych czarów ani dostępu do skomplikowanych serwisów. Zatem oprócz przyswojenia sobie sposobów realizowania phishingu proponujemy zapamiętanie kilku prostych zasad:

- Nie rejestruj się w sieciach społecznościowych przy użyciu adresu e-mail czy numeru telefonu, ponieważ w ten sposób staje się on dostępny publicznie.

- Nie używaj tego samego zdjęcia w profilach osobistych i kontach firmowych.

- Używaj innych nazw użytkownika, aby po odnalezieniu jednego profilu nie można było z łatwością trafiać na kolejny.

- Nie ułatwiaj życia cyberprzestępcom poprzez publikowanie niepotrzebnych informacji na swój temat w sieciach społecznościowych.

I najważniejsze: komputery pracowników powinny być zabezpieczone niezawodnym, funkcjonalnych programem, wykorzystującym technologię zapewniającą ochronę przed phishingiem — na przykład Kaspersky Endpoint Security for Business.

prywatność

prywatność

Porady

Porady