Rozbrajanie exploitów dla Flasha

Powiedz mi, co myślisz o programie Adobe Flash, a powiem Ci, czy zajmujesz się cyberbezpieczeństwem. Dla większości ludzi kojarzy Flasha z tym, że przeglądarka chce go zaktualizować przed odtworzeniem znanego

491 artykuły

Powiedz mi, co myślisz o programie Adobe Flash, a powiem Ci, czy zajmujesz się cyberbezpieczeństwem. Dla większości ludzi kojarzy Flasha z tym, że przeglądarka chce go zaktualizować przed odtworzeniem znanego

Szantaż to stare przestępstwo, które — podobnie jak inne rzeczy — rozkwita na nowo dzięki nowoczesnej technologii. Przestępcy wyłudzają od swoich ofiar pieniądze na wiele sposobów, lecz jeden z nich

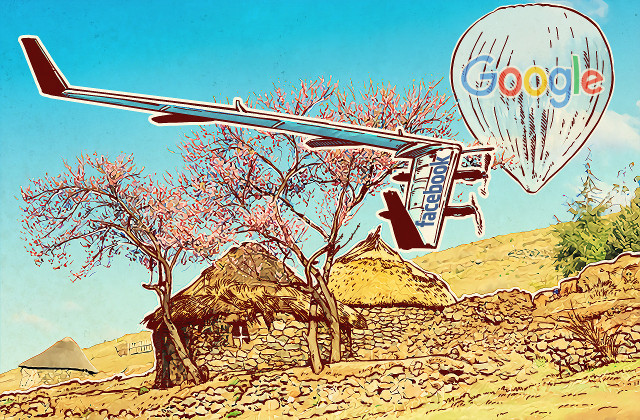

W zeszłym tygodniu Facebook opublikował film lotu inauguracyjnego swojego drona solarnego Aquila. Samolot wygląda jak latające skrzydło z rozpiętością bliską tej, którą ma Boeing 737, i jest pokryty panelami solarnymi. Oprócz paneli

Przeglądasz profile na stronach randkowych i znajdujesz sympatyczną dziewczynę, z którą chciałbyś umówić się na randkę. Wysyłasz jej wiadomość, a ona odpowiada w miły i uprzejmy sposób. Chce Cię poznać

Jornt van der Wiel to członek naszego zespołu GReAT i czołowy ekspert zajmujący się programami żądającymi okupu i szyfrowaniem. Mieszka w Holandii i pracuje w Kaspersky Lab od ponad 2

Krajobraz zagrożeń nieustannie się zmienia, ale nasz Globalny Zespół ds. Badań i Analiz (GReAT) również nieustannie odkrywa nowe ataki i poszukuje sposobów, jak ochronić przed nimi świat.

Pamiętam, gdy Nintendo udostępnił grę Pokémon na konsolę Gameboy. W tej dosyć trudnej grzę wraz ze znajomymi próbowaliśmy wyłapać wszystkie potwory. Była wprost uzależniająca. Minęło wiele czasu, a teraz pojawił

Każdego dnia miliony komputerów muszą podejmować decyzję, czy weryfikowana osoba jest właścicielem, a nie kimś innym. Najbardziej popularne jest sprawdzanie hasła, jednak można je z łatwością ukraść lub zapomnieć. Przy okazji

W 2010 roku właściciel największej bazy danych twarzy na wiecie — Facebook — nauczył się rozróżniać portret od obrazu: sieć społecznościowa wyszukała twarze na zdjęciach i otagowała te obszary. Czasami się

Co robisz, gdy Twoje filtry antyspamowe zawodzą i dostajesz masę listów spamowych? Pewnie usuwasz je nawet bez otwierania. Oczywiście tak powinno się robić, ale mimo że ciekawość to pierwszy stopień

Będą w pracy lub wracając do domu — a nawet na wakacjach — zawsze czyha na nas zagrożenie. Bez względu na to, gdzie jesteśmy, cyberprzestępcy mają różne sposoby, aby dostać

Oślepiło mnie mocne światło i usłyszałem pytanie, a odpowiedź miała zaważyć na moim życiu: „Co robiłeś w zeszły wtorek pomiędzy 10 a 23:30?”. W ten sposób większość detektywistycznych opowiadań opisuje

Najpewniejszym sposobem na wyeliminowanie sytuacji, w której kamera przesyła obrazy lub filmy, jest zakrycie jej obiektywu. Po przeczytaniu historii o szkodliwych programach umożliwiających złoczyńcom szpiegowanie za pomocą wbudowanej lub podłączonej

Niemal każdy cyberatak ma ten sam cel — zdobycie czyichś pieniędzy. Jednak ponieważ coraz więcej urządzeń ma dostęp do internetu, ich luki mogą prowadzić do poważniejszych konsekwencji niż utrata pieniędzy, bo

Czy uważasz, że kochasz swojego smartfona? To nic niezwykłego — założę się, że wielu ludzi powie to samo. Czasami też ich nienawidzimy, w końcu każdy związek ma swoje plusy i

Jeśli masz konto w serwisie Myspace lub Tumblr, lepiej weź głęboki oddech. Obu sieciom społecznościowym skradziono dane logowania użytkowników i udostępniono na sprzedaż. Jak informuje serwis Tumblr, dane należące do około

Według teorii prawdopodobieństwa dziwne rzeczy przydarzają się co jakiś czas. Chociaż istnieje mała szansa, że wydarzy się jakaś konkretna rzecz, to przecież dziwnymi moglibyśmy nazwać nieskończoną ilość rzeczy lub zdarzeń.

Wszyscy to przeżyliśmy: pieniądze się kończą, chcesz obejrzeć najnowszy film, a Twój przyjaciel nie ma Wi-Fi. Robicie szybki przegląd dostępnych sieci i oto są: kilka domów ma otwarte sieci bezprzewodowe.

Jeżeli nie mieszkasz w Rosji, prawdopodobnie nic nie wiesz o usłudze, która potrafi analizować zdjęcie nieznanej osoby i odnaleźć jej konto w serwisie społecznościowym VKontakte. Nazywa się ona FindFace i

Wszyscy wiemy, że nasze opinie na temat tego, co pokazać, a co ukryć, zmieniają się z biegiem czasu. Kiedyś ludzie używali specyficznych metod do przekazania czegoś prywatnego — czegoś, co

W tym artykule, poświęconym połączeniom VPN (ang. Virtual Private Network – wirtualna sieć prywatna), opowiem Wam o aspektach technicznych i prawnych, które bezpośrednio dotyczą tego rozwiązania. Aspekty techniczne Uważny czytelnik