Simjacker: hakowanie telefonu poprzez kartę SIM

Cyberprzestępcy mogą szpiegować nas poprzez telefony, hakując kartę SIM. Wyjaśniamy, jak działa taki atak, jakie zadanie ma w nim narzędzie SIM Toolkit, a także jak zablokować to zagrożenie.

19 artykuły

Cyberprzestępcy mogą szpiegować nas poprzez telefony, hakując kartę SIM. Wyjaśniamy, jak działa taki atak, jakie zadanie ma w nim narzędzie SIM Toolkit, a także jak zablokować to zagrożenie.

Gdy pojawił się Internet Rzeczy, a wraz z nim czujniki, smartwatche i inne jeszcze mniejsze urządzenia, wejście nano SIM to nieosiągalny luksus. Wprowadzono więc kartę eSIM. Czym ona jest i jak działa?

Publiczne adresy IP mogą stwarzać wiele zagrożeń. Z dzisiejszego posta dowiecie się, jaki jest ich cel, dla kogo mogą być przydatne i jak bezpiecznie z nich korzystać.

W czwartej części naszego cyklu o zagrożeniach mobilnych omówimy najbardziej złożone i najgroźniejsze szkodliwe programy .

Jest taka legenda miejska mówiąca o przechwytywaniu kluczy szyfrowania w locie. Zakłada ona, że ktoś może sklonować kartę SIM bez fizycznego majstrowania przy niej, nawet jeśli miałby to być tymczasowy

Słowo samochód oznacza przedmiot, który sam się porusza. W ciągu stu lat swojego istnienia auta przeszły wiele zmian, znacząco przejmując od ludzi proces kierowania. Wiele lat temu auta trzeba było uruchamiać

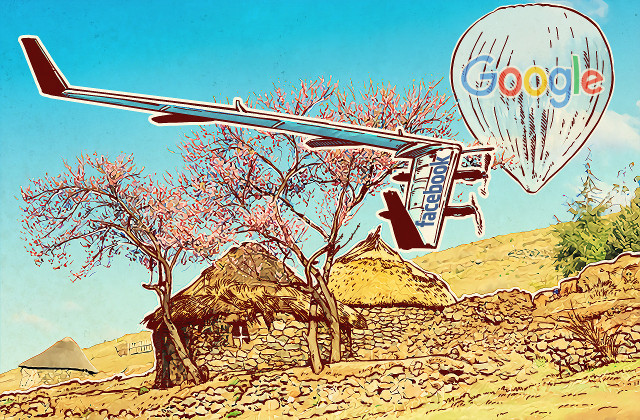

W zeszłym tygodniu Facebook opublikował film lotu inauguracyjnego swojego drona solarnego Aquila. Samolot wygląda jak latające skrzydło z rozpiętością bliską tej, którą ma Boeing 737, i jest pokryty panelami solarnymi. Oprócz paneli

Niedawno firma Samsung przedstawiła swój smartwatch Gear S2 Classic 3G, który jest pierwszym urządzeniem obsługującym karty eSIM. I chociaż jest to dopiero program pilotażowy, technologia ta zdążyła wywołać już poważną

Karta SIM (ang. Subscriber Identity Module, moduł identyfikacji abonenta) to znany element telefonów komórkowych, który można łatwo wyjmować i zmieniać. Jednak nie pojawiła się ona równocześnie z telefonami komórkowymi –

Informowanie na portalach społecznościowych, że jesteś właśnie w drodze na swój wymarzony urlop, jest już passé. Jeśli ktoś nie wie – aplikacja Swarm straciła swój blask i użyteczność, od kiedy

Zdarza Ci się, że ludzie panicznie bojący się latać wprawiają Cię w konsternację? Niektórzy z nich głośno nie przyznają się do tego, że cierpią na aerofobię – jednak gdy tylko

Podczas gdy sieci LTE zaczynają dopiero wkraczać do powszechnego użytku i nie są jeszcze tak wszechobecne, dostawcy i dystrybutorzy sieci są już w pełni zaangażowani w żywą dyskusję na temat

Żyjemy w czasach boomu smartfonów. Od kilku lat stanowią one ponad 50% wszystkich urządzeń mobilnych, co sprawia, że dużym problemem dla konsumentów stały się cyberzagrożenia. O ile użytkownicy komputerów PC

Głównym trendem akcentowanym na targach elektroniki konsumenckiej IFA 2015 były innowacje dotyczące integralności technologicznej. Programiści już nie ścigają się w wymyślaniu coraz to nowszych urządzeń – w zamian pracują nad

Na początku tego lata kwestia bezpieczeństwa lotów była chętnie poruszanym tematem na łamach wielu gazet. Jednak tym razem spojrzymy na to zagadnienie z nieco innej strony. Branża lotnictwa od zawsze

Od jakiegoś czasu firmy Ericsson i Qualcomm promują swoją najnowszą technologię, LTE-U. Czy jest lepsza od standardu LTE-A, coraz bardziej dostępnego na całym świecie, włącznie ze Stanami Zjednoczonymi, Europą, Rosją

Na ostatniej konferencji Goggle I/O korporacja ogłosiła (poza nową wersją Androida, nowymi usługami i innymi przewidywalnymi punktami) cztery nowe projekty: Soli, Jacquard, Vault i Abacus. Zobaczmy, co ciekawego oferują i

Po ostatnich tragicznych wydarzeniach w lotnictwie powstało pytanie: Jak możemy zapewnić bezpieczeństwo lotu, gdy jeden z pilotów nie jest w pełni zdrowy psychicznie? Czy możemy coś zrobić, aby zmniejszyć ryzyko związane

Zastanawiające jest to, że podczas lotu najbardziej poszkodowane nie są wcale osoby cierpiące na aerofobię – jest on dużo większą torturą dla uzależnionych od internetu. Wyobraź sobie, jakim koszmarem jest