Wśród użytkowników panuje błędne przekonanie, że do infekcji poprzez stronę WWW może dojść tylko podczas przeglądania szemranych witryn z pogranicza podziemia internetu lub z kategorii „nie oglądaj tego w pracy”. Pod informacjami o tym, że czyjś komputer został zainfekowany podczas surfowania po internecie często można przeczytać komentarze w stylu: „kolejny, który zbyt często ogląda pornografię online”.

Jednak rzeczywistość wygląda inaczej – czasy, w których szkodniki panoszyły się na stronach dla dorosłych odeszły w zapomnienie. Przynajmniej w większości przypadków. Jak większość stron, mają one na celu zarabianie pieniędzy, zatem ich twórcy dbają o to, by były one przygotowane profesjonalnie oraz by były bezpieczne dla odbiorców.

Gdy mówimy i infekcjach, w grę wchodzą dwie główne filozofie – ataki globalne i ukierunkowane. Z jednej strony cyberprzestępcom może zależeć na tym, by złapać jak najwięcej ryb – na tej zasadzie działają trojany bankowe. Z drugiej strony – można precyzyjnie wybrać rybę, podążyć za nią tam, gdzie żyje, zaobserwować jej nawyki i przygotować dla niej przynętę, którą z całą pewnością połknie. Inny przykład – można znaleźć lukę na popularnej stronie i zainfekować ją szkodliwym programem, by zaatakować jak najwięcej użytkowników. Ale można też wytropić lukę na w stronie, o której wiadomo, że odwiedzają ją konkretne grupy czytelników. Ta druga metoda posiada swoją nazwę – atak typu watering hole, która wywodzi się z przyrody: drapieżniki często ukrywają się przy źródłach wody, oczekując aż ofiara przyjdzie się napić. Przecież kiedyś musi to nastąpić – to tylko kwestia czasu.

Wspomniany wcześniej masowy charakter ataku mogliśmy zaobserwować kilkanaście dni temu, gdy zainfekowana została popularna humorystyczna strona cracked[dot]com. Badacze z Barracuda Labs poinformowali, że liczba infekcji wynikająca z tego ataku może być ogromna. Infekcji uległa także strona PHP[dot]net, która jest popularna wśród twórców aplikacji webowych. „Dostało się” również kilku rosyjskim stronom bankowym.

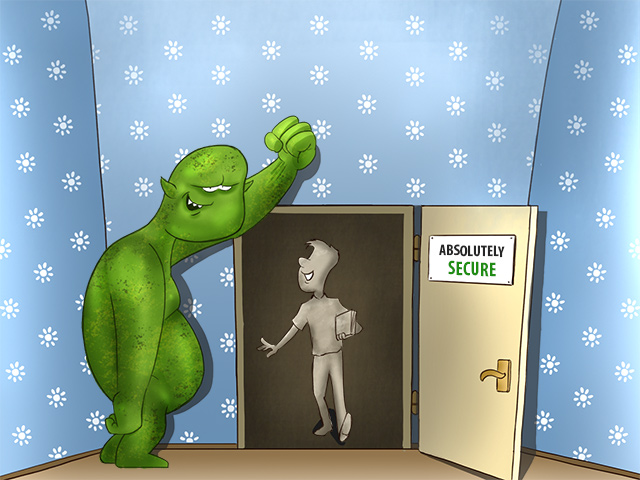

Przykładem podejścia wyrafinowanego i ukierunkowanego na konkretne cele może być ogłoszony niedawno przez badaczy bezpieczeństwa z FireEye atak na stronę jednej z amerykańskich organizacji pozarządowych. Podsumowując – nikt nie podejrzewał, że strona takiej organizacji może zawierać szkodliwe oprogramowanie. I dokładnie taki efekt chcieli osiągnąć cyberprzestępcy: zainfekować stronę, podczas odwiedzania której internauci opuszczają gardę.

Nie istnieje coś takiego jak perfekcyjna ochrona. Nigdy nie możemy mieć pewności, gdzie atakujący ukryje szkodliwe oprogramowanie. Cyberprzestępcy korzystają z automatycznych narzędzi, które wyszukują strony zawierające błędy i luki do wykorzystania. Możemy zatem jedynie polegać na administratorach stron, którzy powinni na czas usuwać wszelkie błędy. Jeżeli jednak administratorzy ci zachowują się tak jak typowi użytkownicy komputerów, raczej nie możemy liczyć na to, że łaty i uaktualnienia są błyskawicznie instalowane.

Biorąc to wszystko pod uwagę, najlepszą metodą ochrony jest zainstalowanie solidnego pakietu bezpieczeństwa i uaktualnianie na bieżąco systemu operacyjnego oraz przeglądarki internetowej – niezależnie od tego, z jakiej platformy korzystamy: komputera PC, Maka czy też smartfona/tabletu. Nie zaszkodzi także regularne zaglądanie na strony z informacjami bezpieczeństwa, choćby takie jak nasz blog 🙂

ochrona online

ochrona online

Porady

Porady