Cyberprzestępcy wymyślają coraz to bardziej wyrafinowane szkodliwe oprogramowanie. Na przykład w ubiegłym roku pojawił się nietypowy trojan bankowy o nazwie Fakecalls. Oprócz szpiegowania szkodnik ten potrafi także „rozmawiać” z ofiarą, podszywając się pod pracowników banku. W internecie niewiele jest informacji na jego temat, więc postanowiliśmy opisać część jego możliwości.

Trojan w przebraniu

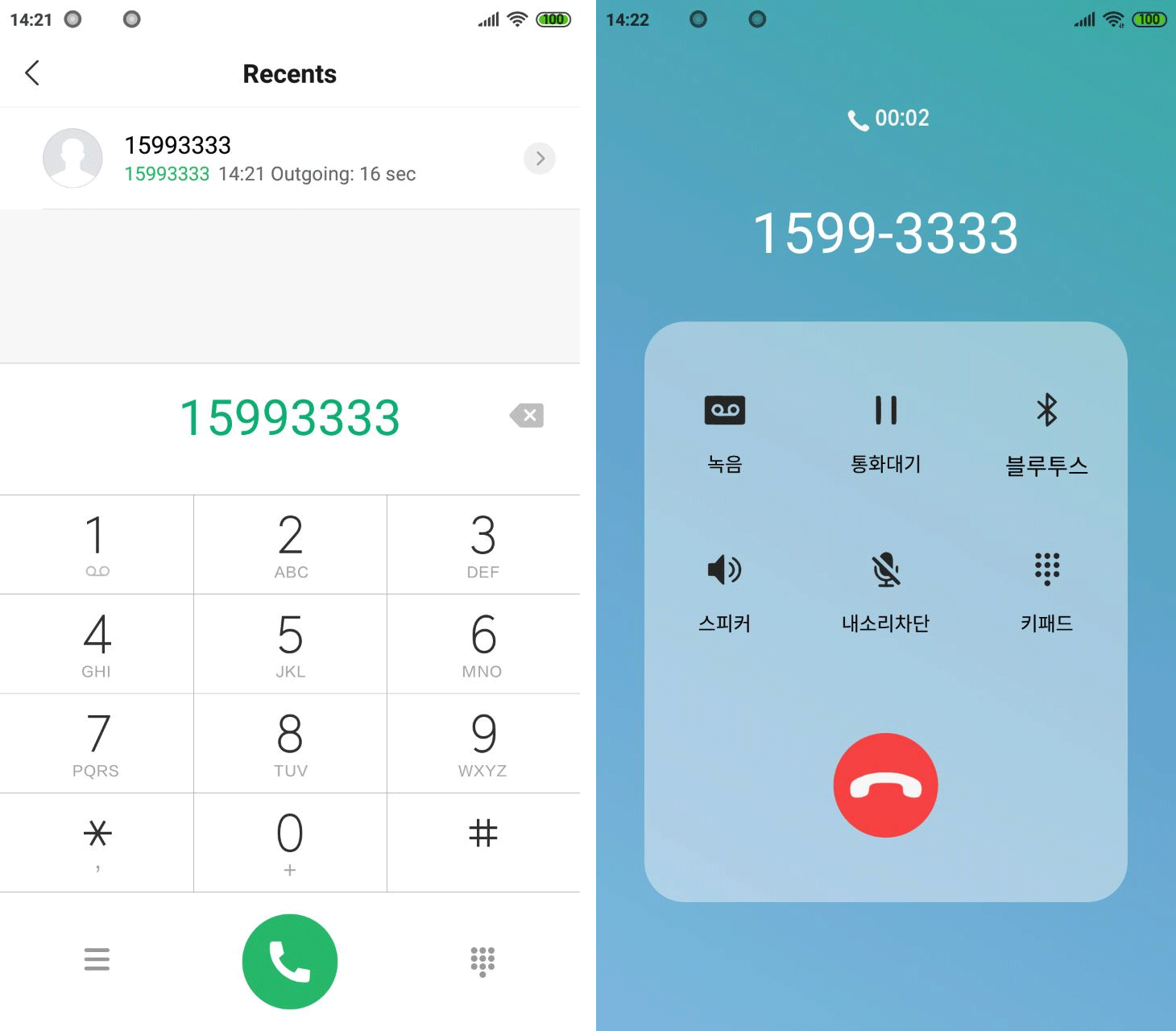

Fakecalls udaje aplikacje mobilne popularnych koreańskich banków, takich jak KB (Kookmin Bank) czyi KakaoBank. Co ciekawe, na ekranie wyświetla nie tylko logotyp danego banku, ale także jego numer pomocy technicznej, który wygląda na prawdziwy — na przykład numer 1599-3333 można znaleźć na głównej stronie oficjalnej strony internetowej KakaoBank.

Po zainstalowaniu trojan natychmiast żąda całego wachlarza uprawnień, w tym dostępu do kontaktów, mikrofonu, kamery, geolokalizacji, aplikacji do obsługi połączeń itd.

Telefon do banku

W przeciwieństwie do innych trojanów bankowych Fakecalls może imitować rozmowy telefoniczne z obsługą klienta. Jeśli ofiara zadzwoni na infolinię banku, trojan dyskretnie przerwie połączenie i otworzy własny, fałszywy ekran połączenia zamiast zwykłej aplikacji do połączeń. Połączenie nie wzbudzi podejrzeń, a w rzeczywistości atakujący ma już nad nim kontrolę.

Trojana może zdradzić fałszywy ekran połączenia. Fakecalls ma tylko jeden język interfejsu: koreański. Oznacza to, że jeśli w telefonie zostanie wybrany inny język systemu — np. angielski — ofiara prawdopodobnie zorientuje się, że coś nie gra.

Po przechwyceniu połączenia istnieją dwa możliwe scenariusze. W pierwszym Fakecalls łączy ofiarę bezpośrednio z cyberprzestępcami, ponieważ aplikacja ma uprawnienia do wykonywania połączeń wychodzących. W drugim przypadku trojan odtwarza nagrany wcześniej dźwięk imitujący standardowe powitanie z banku.

Aby trojan utrzymywał realistyczny dialog z ofiarą, cyberprzestępcy nagrali kilka zwrotów (w języku koreańskim), które zwykle wypowiadają pracownicy call center lub które odtwarza automatyczna sekretarka. Na przykład ofiara może usłyszeć standardowy komunikat typu: „Dzień dobry. Dziękujemy za kontakt telefoniczny z KakaoBank. Aktualnie mamy bardzo dużo połączeń. Nasz konsultant skontaktuje się z Tobą tak szybko, jak to możliwe. <… > Aby poprawić jakość usług, rozmowa będzie nagrywana”. Lub: „Witamy w Kookmin Bank. Informujemy, że rozmowa będzie nagrywana. Za chwilę nastąpi połączenie z operatorem”.

Następnie podszywający się pod pracownika banku atakujący mogą próbować nakłonić rozmówcę do ujawnienia im danych dotyczących płatności lub innych poufnych informacji.

Oprócz połączeń wychodzących Fakecalls może również fałszować połączenia przychodzące. Gdy cyberprzestępcy kontaktują się z ofiarą, trojan wyświetla własny ekran nałożony na ekran systemowy. W rezultacie zamiast prawdziwego numeru używanego przez cyberprzestępców użytkownik widzi ten, który wyświetla mu trojan, np. numer telefonu pomocy technicznej banku.

Zestaw narzędzi szpiegujących

Oprócz podszywania się pod telefoniczną obsługę klienta Fakecalls zawiera funkcje typowe dla trojanów bankowych. Na przykład na polecenie atakujących może on włączyć mikrofon w telefonie ofiary i wysyłać z niego nagrania na serwer, a także potajemnie transmitować dźwięk i obraz z telefonu w czasie rzeczywistym.

To nie wszystko. Cyberprzestępcy mogą wykorzystać uprawnienia, o które trojan prosił podczas instalacji, do określenia lokalizacji urządzenia, skopiowania listy kontaktów lub plików (w tym zdjęć i filmów) z telefonu na serwer oraz uzyskania dostępu do historii połączeń i wiadomości tekstowych.

Dzięki tym uprawnieniom szkodliwe oprogramowanie może nie tylko szpiegować użytkownika, ale także kontrolować jego urządzenie do pewnego stopnia; trojan może na przykład odrzucać połączenia przychodzące i usuwać je z historii. Dzięki temu oszuści mogą między innymi blokować i ukrywać prawdziwe połączenia z banków.

Rozwiązania firmy Kaspersky wykrywają to szkodliwe oprogramowanie i opatrują je werdyktem Trojan-Banker.AndroidOS.Fakecalls, chroniąc przed nimi urządzenie.

Jak zadbać o swoje bezpieczeństwo?

Aby Twoje dane osobowe i pieniądze nie wpadły w ręce cyberprzestępców, postępuj zgodnie z poniższymi prostymi wskazówkami:

- Aplikacje pobieraj tylko z oficjalnych sklepów i nie zezwalaj na instalacje z nieznanych źródeł. Oficjalne sklepy sprawdzają wszystkie programy, a nawet jeśli szkodliwe oprogramowanie zdoła się prześlizgnąć, zwykle jest natychmiast usuwane.

- Zwróć uwagę na uprawnienia, o które prosi dana aplikacja. Zastanów się, czy naprawdę ich potrzebuje. Nie bój się odmawiać uprawnień, szczególnie potencjalnie niebezpiecznych, takich jak dostęp do połączeń, wiadomości tekstowych, funkcji dostępności itp.

- Nigdy nie podawaj poufnych informacji przez telefon. Prawdziwi pracownicy banku nigdy nie poproszą o dane logowania do bankowości internetowej, kod PIN, kod bezpieczeństwa karty ani kody potwierdzające odebrane w wiadomościach tekstowych. W razie wątpliwości wejdź na oficjalną stronę banku i dowiedz się, o co pracownicy mogą pytać.

- Zainstaluj solidne rozwiązanie, które chroni wszystkie Twoje urządzenia przed trojanami bankowymi i innym szkodliwym oprogramowaniem.

trojan

trojan

Porady

Porady