Klienci czasami uważają, że są zbyt nudni, aby zainteresowali się nimi cyberprzestępcy, ale jeszcze bardziej niebezpieczne jest, gdy myślą tak właściciele małych i średnich firm. Gdy ignoruje się podstawowe zasady bezpieczeństwa, pomaga się cyberprzestępcom — a ich cel nie zawsze jest taki, jak zakładamy. Przykładem może tu być wiadomość, która niedawno wpadła w naszą pułapkę pocztową: zarejestrowaliśmy phishing wymierzony w przechwytywanie kont dostawcy usług pocztowych w celu zdobycia list mailingowych.

Jak działa phishing związany z usługą pocztową

Oszustwo rozpoczyna się od tego, że do pracownika firmy wysyłana zostaje wiadomość potwierdzająca płatność za subskrypcję u dostawcy usług pocztowych. Dowód zakupu jest rzekomo dostępny po kliknięciu umieszczonego w e-mailu łącza. Jeśli odbiorca rzeczywiście jest klientem danego dostawcy usług pocztowych (a ta kampania phishingowa naprawdę jest wymierzona w aktualnych klientów), z dużym prawdopodobieństwem kliknie, mając nadzieję na uzyskanie wyjaśnień co do tej nietypowej płatności.

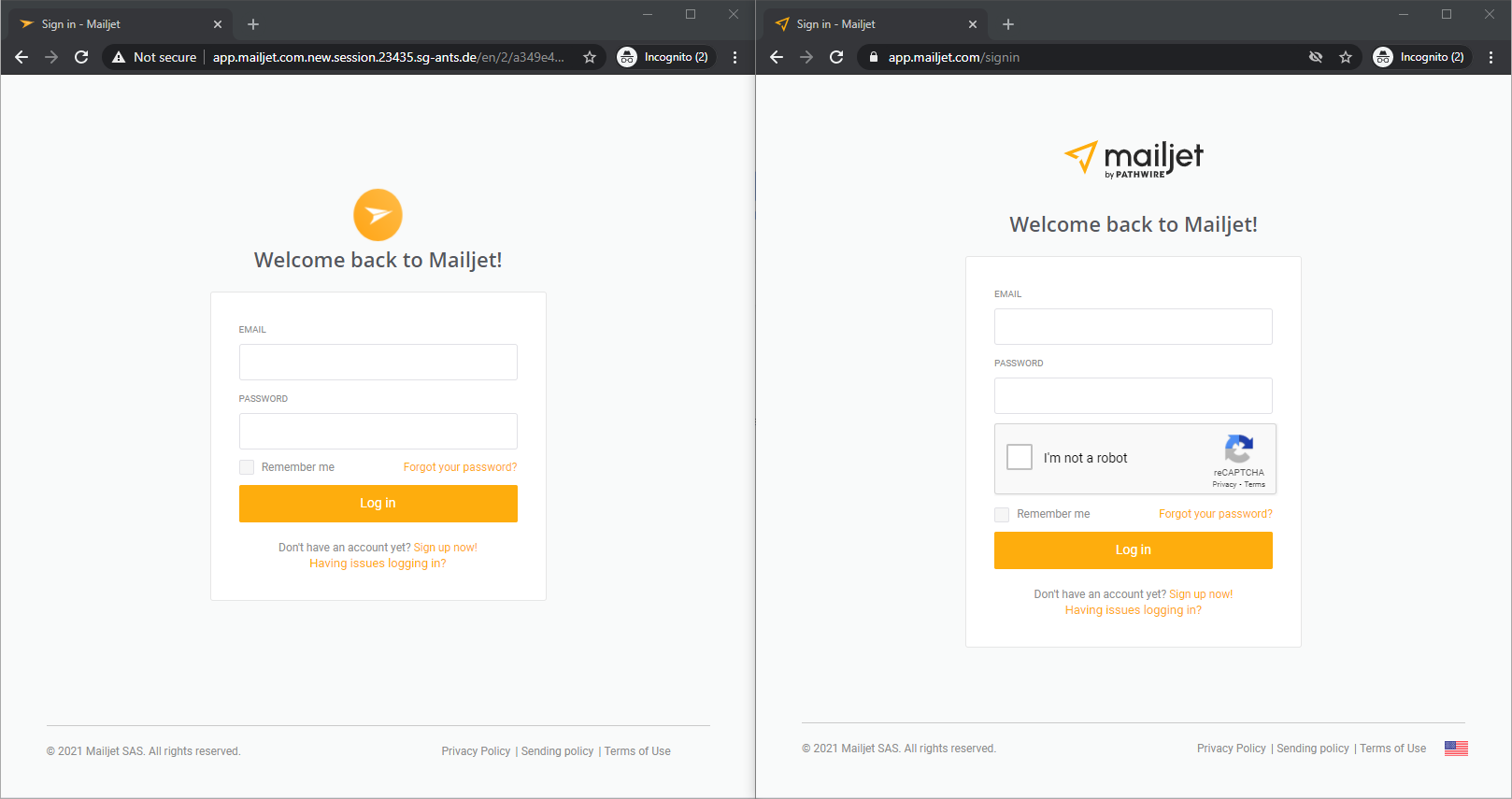

Chociaż łącze wygląda tak, jakby prowadziło do strony dostawcy usług e-mail, w rzeczywistości po kliknięciu go ofiara trafia na fałszywą stronę, która bardzo przypomina oryginalną stronę logowania.

W tym miejscu nasi stali Czytelnicy nie będą zaskoczeni: wszelkie dane wprowadzone na otwartej stronie logowania trafiają wprost w ręce strojących za tym oszustwem cyberprzestępców. Jednak warto zauważyć, że oprócz nieprawidłowego przekierowania fałszywa strona przesyła dane zgromadzone przez niechroniony kanał. Atakujący nie zadali sobie nawet trudu, aby odtworzyć mechanizm CAPTCHA; umieścili tylko przykład w polu adresu e-mail. Podpowiedź zdradzająca oszustwo znajduje się także w prawym dolnym rogu; jednak większość użytkowników raczej nie zauważy tych rozbieżności.

Dlaczego utrata dostępu do konta dostawcy usług pocztowych jest niebezpieczna

Po uzyskaniu kontroli nad kontem u dostawcy usług pocztowych atakujący w najlepszym przypadku użyją listy adresów poczty e-mail należących do klientów, aby móc do nich później wysyłać spam. Charakterystyczne dla danej branży listy mailingowe są droższe na czarnym rynku niż zwykły zbiór losowych adresów e-mail; mając wiedzę odnośnie rodzaju danej firmy, cyberprzestępcy mogą łatwiej dopasować treść spamu.

Biorąc pod uwagę to, że cyberprzestępcy specjalizują się w phishingu, prawdopodobnie każda osoba znajdująca się na skradzionej liście otrzyma wiadomość phishingową, która będzie wyglądać tak, jakby pochodziła z danej firmy. Wówczas nie będzie mieć znaczenia, czy odbiorca subskrybuje newsletter, czy jest klientem — najprawdopodobniej otworzy wiadomość, przeczyta ją, a nawet kliknie znalezione łącze. Nadawca nie wzbudzi jego podejrzeń.

Metody maskowania

Szczegółowa analiza phishingowych e-maili pozwoliła nam odkryć, że zostały one wysłane za pośrednictwem usługi mailingowej, chociaż innej, konkurencyjnej dla dostawcy, od którego rzekomo pochodzi wiadomość. Aby dowiedzieć się, dlaczego tak właśnie postąpili cyberprzestępcy, przeczytaj nasz post „Phishing poprzez usługi z zakresu e-mail marketingu„. Co ciekawe, aby przedłużyć czas trwania kampanii, cyberprzestępcy nawet utworzyli stronę główną dla swojej „firmy marketingowej”.

Powyższe sugeruje, że atakujący mogą mieć szczegółową wiedzę na temat mechanizmów różnych usług mailingowych i mogą zaatakować również klientów innych dostawców usług pocztowych.

Jak nie dać się nabrać na phishing

Aby nie połknąć przynęty, przestrzegaj standardowych zaleceń:

- Nie klikaj łączy otrzymanych w wiadomościach, których nie oczekiwałeś, w szczególności w takich, w których ktoś prosi Cię o zalogowanie się do usługi. Nawet jeśli wiadomość wygląda na oryginalną, lepiej otwórz przeglądarkę i wprowadź ręcznie nazwę strony.

- Sprawdź, czy strona jest bezpieczna. Jeśli przeglądarka zgłasza jakiś problem, ktoś może przechwycić Twoją nazwę użytkownika i hasło.

- Dowiedz się, jakie są standardowe oznaki phishingu, następnie przekaż tę wiedzę personelowi. Nie musisz organizować własnych zajęć, możesz skorzystać z platform szkoleń przez internet.

- Korzystaj z wyspecjalizowanych rozwiązań, które potrafią oddzielać spam i phishing od wiadomości firmowych.

- Zainstaluj i regularnie aktualizuj rozwiązania zabezpieczające na wszystkich urządzeniach firmowych, tak aby w przypadku, gdy ktoś kliknie łącze phishingowe, zagrożenie zostało zatrzymane.

phishing

phishing