19 lutego 2015 roku wyszło na jaw, że laptopy firmy Lenovo posiadają preinstalowane oprogramowanie wyświetlające reklamy, o nazwie Superfish. Wiążą się z tym dwa duże problemy.

Pierwszy: twórca sprzętu dostarczał konsumentom laptopy z preinstalowanym adware’em przez kilka miesięcy – począwszy od września 2014 aż do lutego 2015.

Drugi: Superfish potrafi wytwarzać podpisane przez siebie certyfikaty, przez co stwarza potencjalnie złośliwym osobom możliwość przechwytywania połączeń SSL/TLS lub, mówiąc prościej, sesji przeglądarki z odnośnikami „https”.

Teraz przypatrzmy się problemowi, analizując zachowanie Superfisha.

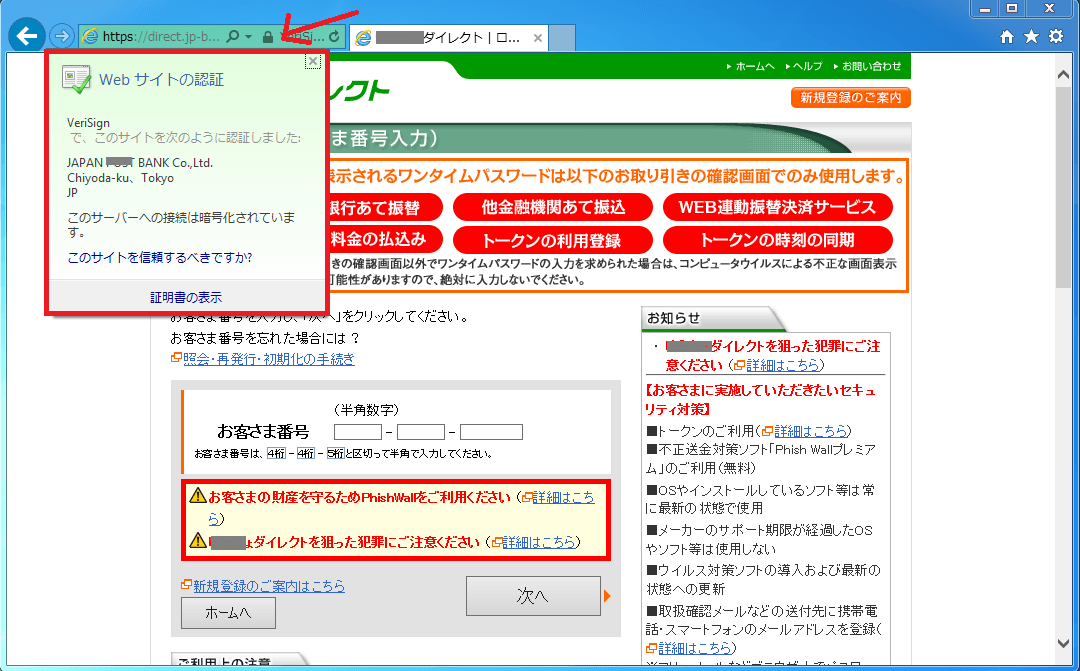

Poniżej znajduje się zrzut ekranu strony banku internetowego, z którym połączenie następuje przy użyciu Internet Explorera na czystym komputerze (bez oprogramowania wyświetlającego reklamy). Po kliknięciu na ikonę kłódki wyświetlane są informacje o certyfikacie SSL:

Certyfikat SSL jest wystawiony przez centrum certyfikacji (CA) i poświadcza własność strony. W tym przypadku wystawcą certyfikatu jest VeriSign, który potwierdza tożsamość japońskiego banku „Japan xxxx BANK Co,Ltd”. Certyfikat ten jest także wykorzystywany do szyfrowania ID użytkownika lub hasła w zaszyfrowanej sesji. W ten sposób gwarantowane jest bezpieczeństwo połączenia.

Kolejny zrzut ekranu również ukazuje tę stronę. Ale tym razem dostęp przez Internet Explorera następuje z komputera zainfekowanego oprogramowaniem Superfish. Tu certyfikat SSL pokazuje, że jego wydawcą jest „Superfish”, a nie „VeriSign.”

Co spowodowało zamianę? Superfish posiada w swoim oprogramowaniu własne centrum certyfikacji. To sprawia, że możliwe jest przechwycenie sesji internetowej użytkownika, wygenerowanie własnoręcznie podpisanego certyfikatu i ustanowienie połączenia SSL przy jego użyciu. Niestety, przeglądarki internetowe traktują certyfikat wygenerowany przez oprogramowanie Superfish jako oryginalny. A więc centrum certyfikacji jest Superfish, a nie VeriSign.

Ponadto oprogramowanie dołącza do generowanego certyfikatu prywatny klucz, który jest dostępny dla każdego, kto tylko chce. Co więcej, hasło klucza zostało opublikowane w internecie. Mając klucz i hasło, osoba posiadająca nieczyste zamiary mogłaby przechwycić dane przesyłane przez zaszyfrowane połączenie lub wstrzyknąć do niego szkodliwy kod. Albo – co gorsza – ukraść dane sesji internetowej ze strony bankowości internetowej.

Użytkownicy laptopów Lenovo z Superfishem powinni koniecznie usunąć zarówno oprogramowanie o nazwie „Superfish Inc. Visual Discovery” (z Panelu sterowania w systemie Windows), jak i certyfikat Superfisha (z listy Zaufane główne urzędy certyfikacji).

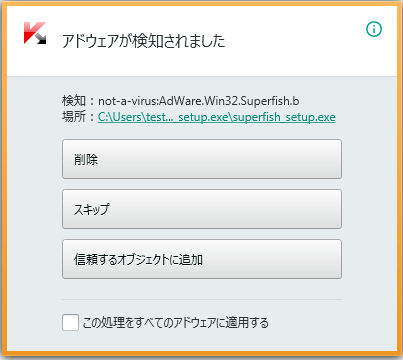

Produkty firmy Kaspersky Lab mogą pomóc Ci dowiedzieć się, czy Twój laptop jest zainfekowany. Nasz produkt wykrywa to adware jako Not-a-virus:AdWare.Win32.Superfish.b.

W swoim poradniku bezpieczeństwa LEN-2015-101 firma Lenovo oferuje narzędzie do automatycznego usuwania Superfisha.

adware

adware