Prawie każdy producent rozwiązań bezpieczeństwa informacji twierdzi, że jego produkty odpierają ataki ransomware. To prawda: wszystkie z nich w pewnym stopniu chronią przed tym oprogramowaniem. Ale jak silna jest ta ochrona? Jak skuteczne są te technologie?

Częściowa ochrona przed oprogramowaniem ransomware to wątpliwe osiągnięcie. Jeśli rozwiązanie nie może powstrzymać zagrożenia, to skąd mamy mieć gwarancję, że przynajmniej zapewnia bezpieczeństwo krytycznych plików?

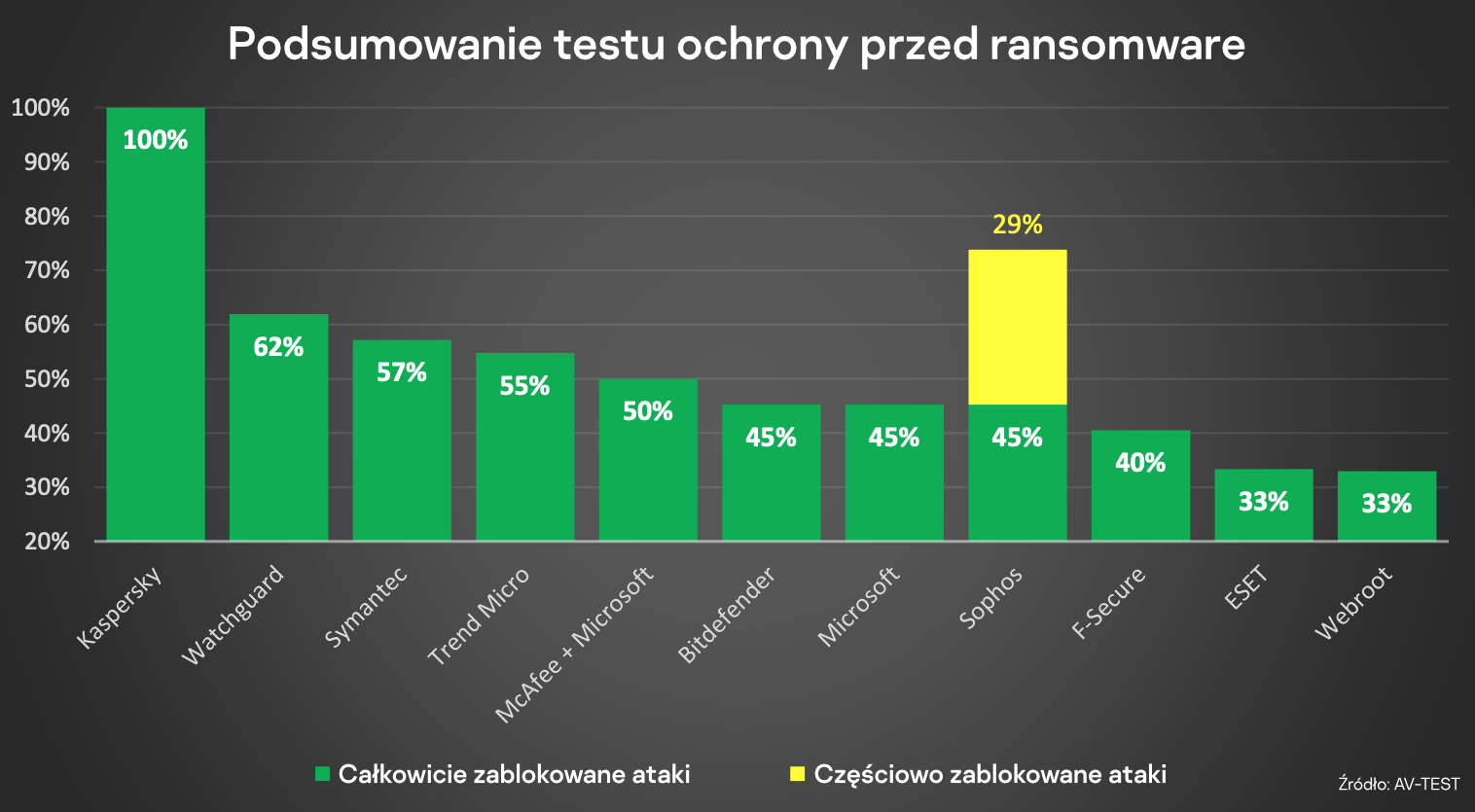

Niezależna organizacja AV-Test przetestowała 11 produktów dla platform ochrony punktów końcowych w 113 różnych atakach, aby określić, w jakim stopniu faktycznie chronią one użytkowników. W naszym przypadku wybrany został produkt Kaspersky Endpoint Security Cloud, który działał bezbłędnie przez cały czas. W testach wykorzystano trzy scenariusze.

Ochrona plików użytkowników przed powszechnym oprogramowaniem ransomware

Pierwszy scenariusz testowy przewidywał najbardziej typowy atak ransomware: ofiara uruchamia na swoim komputerze szkodliwe oprogramowanie, które próbuje dostać się do plików lokalnych. Pozytywny wynik oznacza, że zagrożenie zostało zneutralizowane (to znaczy: wszystkie pliki szkodliwego oprogramowania zostały usunięte, wykonanie procesów zostało zatrzymane, wszystkie próby rozpowszechnienia się w systemie zostały udaremnione), a każdy pojedynczy plik użytkownika pozostał niezaszyfrowany i jest dostępny. AV-Test przeprowadził w sumie 85 testów w tym scenariuszu z następującymi 20 rodzinami ransomware: conti, darkside, fonix, limbozar, lockbit, makop, labirynt, medusa (ako), mountlocker, nefilim, netwalker (znana również pod nazwą mailto), phobos, PYSA (znana również pod nazwą mespinoza), Ragnar Locker, ransomexx (znana również pod nazwą defray777), revil (znana również pod nazwą Sodinokibi lub Sodin), ryuk, snatch, stop i wastedlocker.

Prawie każde rozwiązanie bezpieczeństwa spisało się tu doskonale. Nie jest to jednak zaskakujące, biorąc pod uwagę fakt, że w teście wykorzystano dobrze znane rodziny szkodliwego oprogramowania. Kolejne scenariusze były trudniejsze.

Ochrona przed szyfrowaniem zdalnym

W drugim scenariuszu na chronionym komputerze znajdowały się pliki, które były dostępne za pośrednictwem sieci lokalnej. Atak pochodził z innego komputera w tej samej sieci, na którym nie było rozwiązania zabezpieczającego, dzięki czemu atakujący mogli swobodnie uruchomić szkodliwe oprogramowanie, zaszyfrować pliki lokalne, a następnie wyszukiwać informacje przechowywane na sąsiednich hostach. Rodziny szkodliwego oprogramowania, których użyto w teście, to: avaddon, conti, fonix, limbozar, lockbit, makop, labirynt, medusa (ako), nefilim, phobos, Ragnar Locker, Ransomexx (znana również pod nazwą defray777), revil (znana również pod nazwą Sodinokibi lub Sodin) i ryuk.

Rozwiązania bezpieczeństwa widziały proces systemowy manipulujący plikami lokalnymi, ale nie mogły zobaczyć, że uruchomione jest szkodliwe oprogramowanie, zatem nie mogły sprawdzić reputacji szkodliwego procesu lub pliku, który go zainicjował — ani przeskanować pliku. Jak się okazało, zaledwie 3 z 11 testowanych rozwiązań oferowały jakąkolwiek ochronę przed tego typu atakami, a tylko Kaspersky Endpoint Security Cloud poradził sobie z tym doskonale. Co więcej, chociaż produkt marki Sophos uruchomił się w 93% przypadków, w pełni chronił pliki użytkownika w zaledwie 7% takich sytuacji.

Ochrona przed oprogramowaniem ransomware przygotowanym w ramach testów słuszności koncepcji

Trzeci scenariusz pokazuje, w jaki sposób produkty radzą sobie ze szkodliwym oprogramowaniem, którego wcześniej nie spotkały i które nawet hipotetycznie nie mogłoby być obecne w bazach danych szkodliwego oprogramowania. Ponieważ rozwiązania ochronne mogą zidentyfikować nieznane jeszcze zagrożenia tylko za pomocą technologii proaktywnych, które reagują na zachowanie szkodliwego oprogramowania, badacze stworzyli 14 nowych próbek oprogramowania ransomware, stosujących metody i technologie, z których cyberprzestępcy korzystają rzadko, a także niektóre oryginalne, nigdy wcześniej nie spotkane techniki szyfrowania. Podobnie jak w pierwszym scenariuszu, za sukces uznawana była sytuacja, w której zagrożenia zostały wykryte i zablokowane, przy zachowaniu integralności wszystkich plików na komputerze ofiary i całkowitym usunięciu z komputera wszystkich śladów zagrożenia.

Wyniki były różne: część rozwiązań (ESET i Webroot) w ogóle nie wykrywała niestandardowego szkodliwego oprogramowania, innym poszło nieco lepiej (WatchGuard 86%, TrendMicro 64%, McAfee i Microsoft 50%). Jedynym rozwiązaniem, które wykazało 100% skuteczności, było Kaspersky Endpoint Security Cloud.

Wyniki testów

Podsumowując, Kaspersky Endpoint Security Cloud wyprzedził swoich konkurentów we wszystkich scenariuszach AV-Test, chroniąc użytkowników przed zagrożeniami zarówno znanymi na wolności, jak i nowo utworzonymi.

Nawiasem mówiąc, drugi scenariusz ujawnił inny, dość nieoczekiwany fakt: większość produktów, które nie chroniły plików użytkowników, usunęła pliki notatek z żądaniem okupu. Pomijając porażkę, nie jest to dobra praktyka, gdyż takie pliki mogą zawierać informacje techniczne pomocne w odzyskaniu danych przez śledczych.

Pełny raport zawierający szczegółowy opis testowanego szkodliwego oprogramowania (zarówno znanego, jak i stworzonego przez testerów) jest dostępny na stronie: https://r.kaspersky.pl/x1VXs.

av-test

av-test

Porady

Porady