Rok temu poinformowałem specjalistów od cyberbezpieczeństwa o naszym nowym narzędziu. Open Threat Intelligence Portal (OpenTIP) oferuje takie same narzędzia służące do analizy zagrożeń złożonych (lub tylko podejrzanych plików), jakich używają nasi cyberninje z zespołu GReAT. Jednak korzysta z nich także wiele innych osób, które każdego miesiąca testują dzięki nim zyliony plików.

W ostatnim roku wiele się zmieniło: z uwagi na pandemię koronawirusa niemal cały świat przestawił się na pracę zdalną, co z kolei dość mocno utrudnia życie ekspertom ds. cyberbezpieczeństwa. W efekcie zadanie dbania o bezpieczeństwo sieci firmowych stało się po stokroć trudniejsze. Przed erą SARS-CoV-2 zajęcie to miało ogromne znaczenie, ale dziś nabiera szczególnego znaczenia. Od naszych bardziej zaawansowanych użytkowników otrzymujemy prostą i bezpośrednią prośbę: o dostęp do API i wyższe limity stawek.

Wy prosicie, a my te prośby spełniamy.

Nowa wersja portalu OpenTIP umożliwia rejestrację użytkowników, którą gorąco polecam regularnym odwiedzającym, gdyż udostępnia ona sporą część płatnej wersji Threat Intelligence Portal.

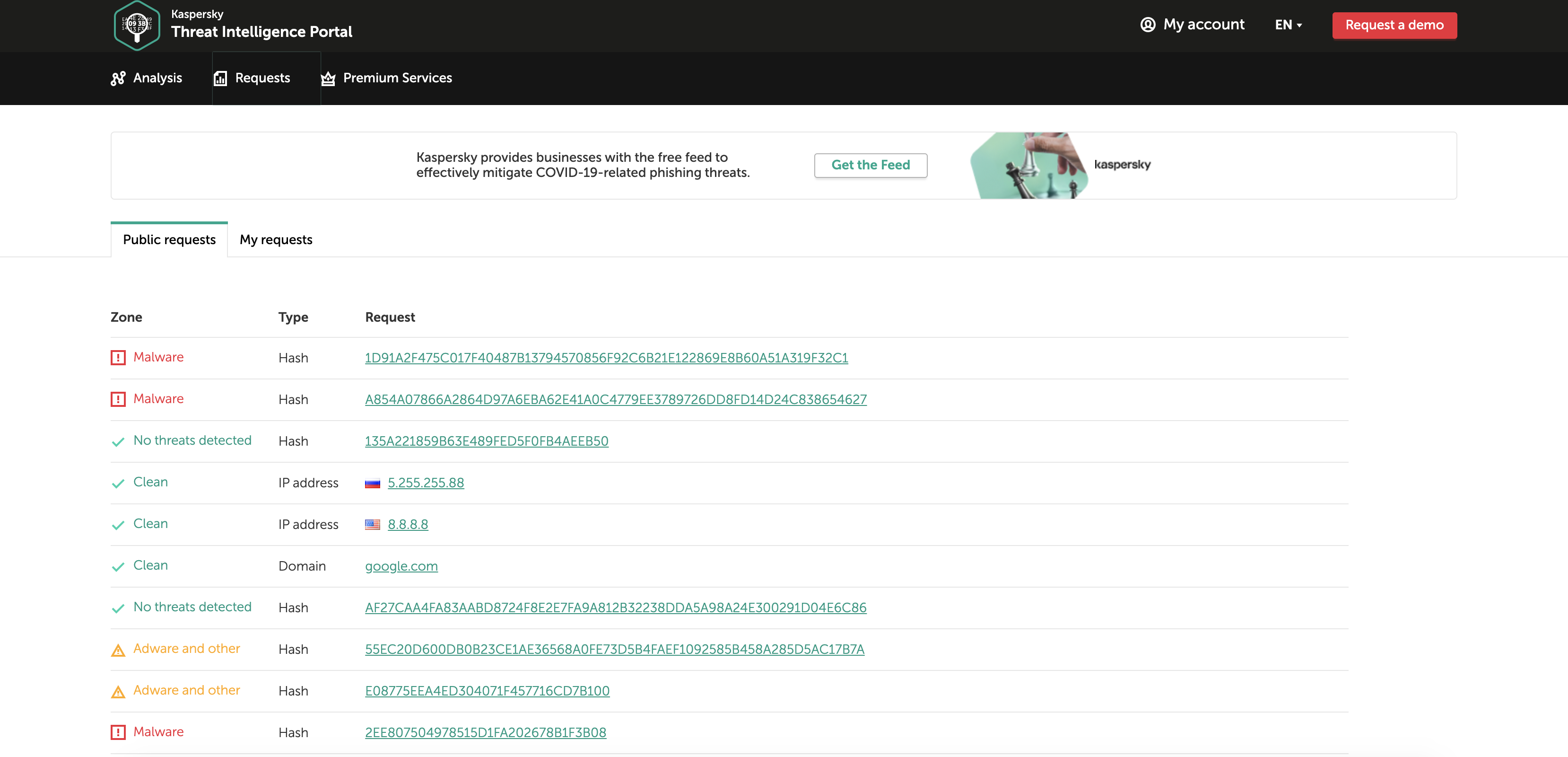

Po pierwsze, API możesz używać do wysyłania artefaktów do testowania. OpenTIP możesz zintegrować ze swoimi procesami analiz tak, jak Ci wygodnie. Ponadto oprócz nieograniczonej liczby plików możesz również testować inne podejrzane artefakty, takie jak adresy internetowe, IP czy skróty.

Po drugie, w przypadku plików wykonywalnych oprócz werdyktu wskazującego, że ich zawartość jest podejrzana, OpenTIP dostarcza teraz jeszcze większą ilość surowego materiału do analizy, a dokładniej nie tylko dane na temat struktury plików PE, ale także wyciągnięte z nich ciągi tekstowe. Dostępna jest również nasza wspaniała piaskownica w chmurze, która jest przecież odrębnym produktem płatnym. Wreszcie w ustawieniach dodaliśmy przycisk zgłoszenia prywatnego (Private submission), dzięki któremu każda osoba może sprawdzać artefakty, przy czym nikt nie będzie wiedzieć, że zostały one wysłane do OpenTIP. Pierwotnie nie pozwalaliśmy nikomu na wyświetlanie plików innych osób, ale teraz możliwe jest zachowanie sprawdzonych wskaźników portalu z historii dostępnej publicznie.

Ulepszenia wprowadzone w portali OpenTIP będą zauważalne nawet bez rejestracji.

Interfejs sieciowy jest wygodniejszy, oszczędza czas i jest przyjemniejszy dla oka, a wyniki analiz zapewniają znacznie więcej informacji.

Ponadto w drugiej wersji OpenTIP zastosowaliśmy dodatkowe technologie analizy zachowania. Teraz zamiast zwykłego werdyktu informującego, czy plik jest zainfekowany, czy czysty (jak to bywa w przypadku tradycyjnej ochrony punktów końcowych), otrzymasz szczegółową analizę podejrzanych właściwości, na podstawie których analityk może zdecydować, czy trzeba przyjrzeć się sprawie bliżej. W przypadku podejrzanych adresów internetowych dostępna będzie również kategoryzacja niebezpiecznych właściwości.

Dla osób, które potrzebują czegoś więcej, dostępna jest płatna — znacznie bogatsza — wersja Threat Intelligence Portal, która umożliwia dostęp do utworzonych przez naszych najlepszych analityków szczegółowych raportów na temat wykrytych cyberzagrożeń.

Jak się zapisać

Wystarczy już tego abstrakcyjnego opisu, najlepiej sprawdzić wszystko samodzielnie. Wystarczy umieścić podejrzany plik w serwisie OpenTIP.

Jeśli jeszcze nie subskrybujesz naszych usług Threat Intelligence, przekonasz się, że portal ten jest niezbędny (tak, pamiętam VirusTotal, ale mówiłem o tym ostatnio). OpenTIP będzie bardzo przydatny przede wszystkim dla osób, które dostosują go do swoich codziennych procesów analizy wszelkiego rodzaju cyberzłośliwości.

Open Threat Intelligence Portal

Open Threat Intelligence Portal

Porady

Porady