Wzrost popularności pracy zdalnej w naszym życiu zwiększył zainteresowanie cyberprzestępców usługą Office 365, będącą jedną z najpopularniejszych platform w chmurze do współpracy.

Zasada jest prosta: cyberprzestępcy wabią pracownika danej firmy na fałszywą stronę logowania serwisu Office 365 i nakłaniają go do wprowadzenia swoich danych dostępowych. Innymi słowy, wykorzystują phishing. Metody zdobywania przez atakujących nazw użytkowników i haseł są różne, a poniżej zebraliśmy najpopularniejsze z nich.

Fałszywe wiadomości w serwisie Teams

Z reguły gdy atakujący wysyła wiadomość e-mail przypominającą z wyglądu powiadomienie z serwisu Microsoft Teams, stosuje presję czasową i liczy na to, że odbiorca zadziała bez zastanowienia, zamiast szukać ewentualnych nieścisłości. Ogólnie sprawa może dotyczyć na przykład pilnego terminu: wówczas ofiara jest nakłaniana do skorzystania z przycisku na przykład nazwanego „Odpowiedz w serwisie Teams”, aby w efekcie trafić na fałszywą stronę logowania.

Jeśli atakujący się postara, w powiadomieniu pojawi się imię i zdjęcie prawdziwego znajomego, co będzie przypominać wewnętrzny atak BEC, jednak najczęściej podaje się za jakąś nieistniejącą osobę. Cyberprzestępcy chcą w ten sposób wywołać u ofiary poczucie, że ktoś obcy ma do niej pilna sprawę, dzięki czemu kliknie przycisk.

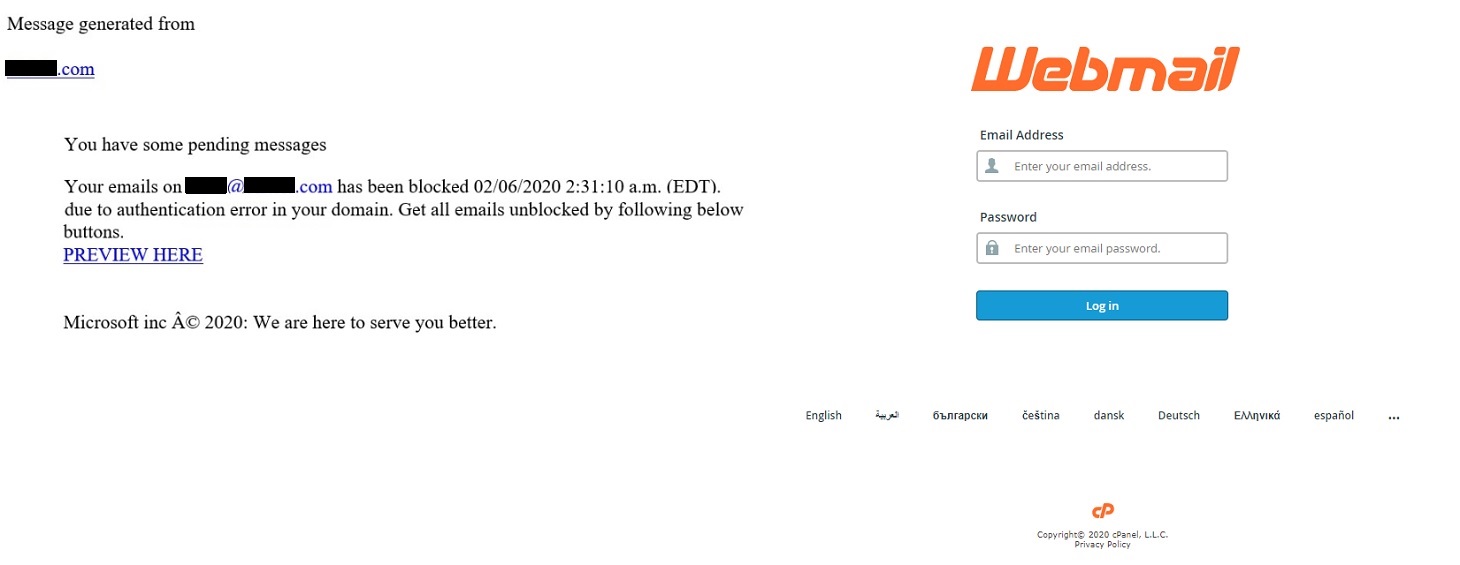

Powiadomienie o niedostarczeniu

Inny problem, który wywołuje poczucie, że sprawa jest pilna, jest rzekome niepowodzenie dostarczenia przesyłki — na przykład z powodu błędu podczas autoryzacji. W tym przypadku ofiara miała coś kliknąć, aby przesłać wiadomość ponownie, ale atakujący byli zbyt leniwi, aby starannie przygotować stronę przypominającą tę, która służy do logowania się w serwisie Office 365.

Oczywiście następnym razem mogą przygotować bardziej przekonującą fałszywkę, a wtedy odbiorca może nie dostrzec innych oznak phishingu. Warto zauważyć, że to nadawcy, a nie odbiorcy, dostają powiadomienia o nieudanym dostarczeniu — jeśli serwer potrafi zidentyfikować zamierzonego odbiorcę, wtedy poprawnie dostarczy wiadomość.

Powiadomienie o przepełnionej skrzynce pocztowej

Ofiary bywają też ostrzegane ofiary o strasznych konsekwencjach niedostarczenia wiadomości. Powiadomienie o przepełnionej skrzynce pocztowej to kolejna próba wywołania u pracowników paniki. Wybór wydaje się ograniczony: taką wiadomość można usunąć lub pobrać. Większość osób wybierze drugą opcję i połknie przynętę, klikając wskazany przycisk.

Warto zauważyć, że w tym przypadku atakujący postarali się, wstawiając w treści е-maila informację o społecznej odpowiedzialności firmy w świetle pandemii. Niestety nie zwrócili uwagi na chociaż minimalnie przekonujący styl biznesowy języka. Tu ponownie, jeśli ktoś da się ponieść emocjom, może przeoczyć oznaki oszukańczej komunikacji.

Powiadomienie o wygaśnięciu hasła

Zmiana hasła to dość powszechna sztuczka. Firmowa polityka powinna regularnie wymagać tego kroku jako środka zapobiegawczego na wypadek możliwego wycieku. Oczywiście gdy chcesz ustawić nowe hasło, musisz podać stare. Dlatego żądania zmiany hasła są podstawowym elementem wiadomości phishingowych.

Nawet jeśli w jakiś sposób przegapisz podpadający język użyty w е-mailu, wątpliwości powinna wzbudzić strona logowania.

Jak nie dać się nabrać na sztuczki oszustów

Pamiętaj, że szczegóły dotyczące konta umożliwiają nie tylko wysyłanie е-maili z adresu pracownika, ale także dają dostęp do wszystkich informacji zgromadzonych w skrzynce pocztowej. Każda strona żądająca podania danych logowania do konta firmowego zasługuje na skrupulatną kontrolę, nawet jeśli — a może zwłaszcza gdy — masz do czynienia z presją czasu. Tu należy kierować się dwiema zasadami:

- Zawsze sprawdzaj adres każdej strony wymagającej podania danych logowania. W zależności od serwisu, do legalnych stron logowania można zaliczyć takie serwisy jak microsoftonline.com, outlook.office.com, onmicrosoft.com lub nazwa domeny Twojej firmy.

- W całej firmie zainstaluj niezawodne rozwiązanie ochronne, które blokuje takie wiadomości phishingowe.

Office 365

Office 365

Porady

Porady