Prawdopodobnie największe wydarzenie 2021 roku – opublikowane w lipcu dochodzenie przeprowadzone przez Guardiana i 16 innych organizacji medialnych – sugeruje, że ponad 30 000 działaczy na rzecz praw człowieka, dziennikarzy i prawników na całym świecie mogło zostać zaatakowanych przy użyciu Pegasusa. To tak zwane „oprogramowanie do nadzoru prawnego” opracowane przez izraelską firmę NSO. W raporcie zatytułowanym „Pegasus Project” stwierdzono, że szkodliwe oprogramowanie było instalowane za pomocą różnych exploitów dla systemu iOS, w tym kilku dnia zerowego, które nie wymagały kliknięcia żadnego odnośnika.

Na podstawie analizy kryminalistycznej wielu urządzeń mobilnych Laboratorium ds. Bezpieczeństwa przy organizacji Amnesty International stwierdziło, że oprogramowanie to było wielokrotnie wykorzystywane do inwigilacji w sposób stanowiący nadużycie. Na liście atakowanych osób znajduje się 14 światowych przywódców i wielu działaczy, obrońców praw człowieka, dysydentów i opozycjonistów.

Następnie w lipcu przedstawiciele rządu izraelskiego odwiedzili biura NSO w ramach dochodzenia roszczeń. W październiku Sąd Najwyższy Indii zlecił komisji technicznej zbadanie wykorzystania Pegasusa do szpiegowania swoich obywateli. W listopadzie firma Apple poinformowała, że podejmuje kroki prawne przeciwko NSO Group za opracowanie oprogramowania, które atakuje użytkowników jej urządzeń za pomocą „szkodliwego i szpiegującego oprogramowania”. Z kolei w grudniu Reuters opublikował informację, że telefony Departamentu Stanu Stanów Zjednoczonych zostały zhakowane za pomocą szkodliwego oprogramowania NSO Pegasus, o czym ostrzegała firma Apple. W ostatnich miesiącach o szpiegowaniu z użyciem Pegasusa głośno było także w Polsce.

W ciągu ostatnich kilku miesięcy otrzymałem wiele pytań od zaniepokojonych użytkowników z całego świata, jak chronić swoje urządzenia mobilne przed Pegasusem i innymi podobnymi narzędziami i szkodliwym oprogramowaniem. W tym artykule spróbuję omówić ten problem, jednak należy pamiętać, że żaden zestaw technik zabezpieczających nigdy nie da całkowitej ochrony. Dodatkowo, ponieważ atakujący zmieniają swój sposób działania, technologie ochronne również muszą być dostosowywane.

Jak chronić się przed Pegasusem i innymi zaawansowanymi mobilnymi programami szpiegowskimi

Przede wszystkim należy zacząć od stwierdzenia, że Pegasus to zestaw narzędzi sprzedawany państwom po stosunkowo wysokich cenach. Koszt pełnego wdrożenia może wynosić nawet miliony dolarów. Inne mobilne szkodliwe oprogramowanie z kategorii APT także może być wdrażane za pomocą niewymagających kliknięcia odnośnika exploitów dnia zerowego. Programy takie są niezwykle drogie — na przykład Zerodium, firma brokerska zajmująca się exploitami, jest w stanie zapłacić nawet 2,5 miliona dolarów za niewymagający kliknięcia łańcuch infekcji systemu Android:

Prowadzi to do ważnego wniosku: sponsorowane przez narody cyberszpiegostwo jest niezwykle pomysłowym przedsięwzięciem. Kiedy ktoś może sobie pozwolić na wydanie milionów, dziesiątek milionów czy nawet setek milionów dolarów na swoje programy ofensywne, jest bardzo mało prawdopodobne, że cel będzie w stanie uniknąć zainfekowania. Mówiąc prościej: jeśli jesteś celem, pytanie nie brzmi: „Czy możesz zostać zainfekowany?”, ale w rzeczywistości jest to tylko kwestią czasu i zasobów.

A teraz dobra wiadomość: rozwój exploitów i ofensywna cyberwojna często są bardziej sztuką niż nauką ścisłą. Exploity muszą być dostosowane do określonych wersji systemu operacyjnego i sprzętu, a ponadto łatwo mogą je zneutralizować nowe wersje systemu operacyjnego, nowe techniki łagodzące, a nawet zdarzenia losowe.

Wobec tego infekcja i ukierunkowywanie ataków to także kwestia kosztów i utrudnienia pracy atakującym. Chociaż nie zawsze jesteśmy w stanie zapobiec wykorzystaniu i zainfekowaniu urządzenia mobilnego, możemy spróbować sprawić, aby było to tak trudne, jak to tylko możliwe.

Jak to zrobić w praktyce? Oto prosta lista kroków, które można wykonać.

Jak chronić się przed zaawansowanym oprogramowaniem szpiegującym w systemie iOS

Codziennie uruchamiaj urządzenie ponownie. Według badań przeprowadzonych przez Amnesty International i Citizen Lab, łańcuch infekcji Pegasusem często opiera się na niewymagających kliknięcia lukach dnia zerowego. Wobec tego uwolnienie urządzenia od infekcji polega tu na regularnym ponownym uruchamianiu go. Jeśli urządzenie jest codziennie restartowane, atakujący muszą ponownie je infekować. Z czasem zwiększa to szanse na wykrycie niechcianego programu: może dojść do awarii lub mogą zostać zarejestrowane artefakty, które ujawnią cichą infekcję. Nie są to tylko domysły — przeanalizowaliśmy przypadek, w którym urządzenie mobilne zostało zaatakowane przez niewymagający kliknięcia exploit (prawdopodobnie FORCEDENTRY). Właściciel urządzenia regularnie restartował je przez następne 24 godziny po ataku. Atakujący próbowali zaatakować go jeszcze kilka razy, ale ostatecznie poddali się, ponieważ restarty najwidoczniej ich zniechęciły.

Wyłącz usługę iMessage. Jest ona wbudowana w system iOS i domyślnie włączona, dzięki czemu jest atrakcyjnym wektorem infekcji. Ponieważ usługa iMessage jest domyślnie włączona, stanowi ona najlepszy mechanizm dostarczania dla niewymagających kliknięć łańcuchów infekcji. Przez wiele lat exploity dla iMessage były bardzo poszukiwane, a firmy brokerskie słono za nie płaciły. „W ciągu ostatnich kilku miesięcy zaobserwowaliśmy wzrost liczby exploitów dla systemu iOS, głównie łańcuchów infekcji na przeglądarkę Safari i usługę iMessage, które były opracowywane i sprzedawane przez badaczy z całego świata. Rynek luk dnia zerowego jest tak zalany exploitami dla systemu iOS, że ostatnio zaczęliśmy rezygnować z części z nich — napisał założyciel Zerodium, Chaouki Bekrar, w 2019 roku dla WIRED. Zdaję sobie sprawę z tego, że życie bez iMessage może być dla niektórych osób bardzo trudne (więcej na ten temat później), ale jeśli Pegasus i inne wysokiej klasy mobilne szkodliwe oprogramowanie APT stanowi dla Ciebie zagrożenie, jest to kompromis, na który warto się zdecydować.

Wyłącz Facetime. Taka sama porada jak wyżej.

Dbaj o aktualność urządzenia mobilnego; instaluj najnowsze poprawki dla systemu iOS, gdy tylko zostaną wydane. Nie każdy może sobie pozwolić na zakup niewymagającego kliknięcia exploita dnia zerowego, w rzeczywistości wiele z nich dla systemu iOS atakuje luki, które zostały już załatane. Niemniej jednak wiele osób korzysta ze starszych telefonów i z różnych powodów odkłada instalowanie aktualizacji. Jeśli chcesz być o krok przed (przynajmniej niektórymi) hakerami sponsorowanymi przez kraje, jak najszybciej aktualizuj urządzenia i pamiętaj, że uaktualnienia to nie tylko nowe emotikony.

Nigdy nie klikaj linków otrzymanych w wiadomościach. To prosta, ale skuteczna porada. Nie wszyscy klienci Pegasusa mogą sobie pozwolić na zakup drogiego łańcucha niewymagających kliknięcia exploitów dnia zerowego, więc wykorzystują te, które wymagają jednorazowego kliknięcia. Wysyłają je w wiadomościach, czasami SMS-ach, ale także za pośrednictwem innych komunikatorów, a nawet poczty elektronicznej. Jeśli otrzymasz interesujący SMS (lub wiadomość w jakimś komunikatorze) zawierający link, otwórz go na komputerze stacjonarnym, najlepiej za pomocą przeglądarki TOR lub jeszcze lepiej za pomocą bezpiecznego, nietrwałego systemu operacyjnego, takiego jak Tails.

SMS ze szkodliwym linkiem wykorzystywany do atakowania działacza politycznego. Źródło: Citizen Lab

Przeglądaj internet za pomocą alternatywnej przeglądarki, na przykład Firefox Focus zamiast Safari czy Chrome. Mimo że wszystkie przeglądarki dla systemu iOS używają tego samego silnika (Webkit), część exploitów nie działa dobrze (patrz przypadek LightRighter / TwoSailJunk APT) na wybranych alternatywnych przeglądarkach:

Ciągi agentów użytkownika w systemie iOS z przeglądarek Safari, Chrome i Firefox Focus:

- Safari: Mozilla/5.0 (iPhone; CPU iPhone OS 15_1 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/15.1 Mobile/15E148 Safari/604.1

- Chrome: Mozilla/5.0 (iPhone; CPU iPhone OS 15_1 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) CriOS/96.0.4664.53 Mobile/15E148 Safari/604.1

- Firefox Focus: Mozilla/5.0 (iPhone; CPU iPhone OS 15_1 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) FxiOS/39 Mobile/15E148 Version/15.0

Zawsze korzystaj z VPN-a, który maskuje ruch. Niektóre exploity są dostarczane przez ataki MitM operatora GSM, realizowane podczas przeglądania stron HTTP lub w ramach przechwycenia DNS. Korzystanie z rozwiązania VPN do maskowania ruchu utrudnia operatorowi GSM atakowanie Cię bezpośrednio przez internet. Proces atakowania komplikuje również sytuacja, w której atakujący mają kontrolę nad strumieniem danych, na przykład podczas roamingu. Pamiętaj, że nie wszystkie sieci VPN są takie same i nie każdej warto używać. Oto kilka aspektów, które należy wziąć pod uwagę podczas wyboru subskrypcji VPN (najwyższym priorytetem była dla nas anonimowość):

- Nie decyduj się na „darmowy” VPN.

- Poszukaj usług, które akceptują płatności za pomocą kryptowalut.

- Poszukaj usług, które nie wymagają podawania żadnych informacji do rejestracji.

- Staraj się nie korzystać z aplikacji VPN — zamiast tego używaj narzędzi o otwartym kodzie źródłowym, takich jak OpenVPN, WireGuard i profili VPN.

- Unikaj nowych usług VPN, lepiej wybieraj te znane, które istnieją już od jakiegoś czasu.

Zainstaluj aplikację zabezpieczającą, która ostrzeże Cię, jeśli urządzenie zostanie poddane jailbreakowi. Sfrustrowani ciągłym odcinaniem od źródła atakujący ostatecznie mogą postawić na mechanizm trwałości i jailbreak urządzenia. Wówczas powstaje szansa na złapanie ich — nawet dziesięciokrotnie większa.

Twórz kopie zapasowe w iTunes raz w miesiącu. Pozwala to na diagnozowanie i znajdowanie infekcji w późniejszym czasie, dzięki wykorzystaniu wspaniałego pakietu MVT od Amnesty International (więcej na ten temat później).

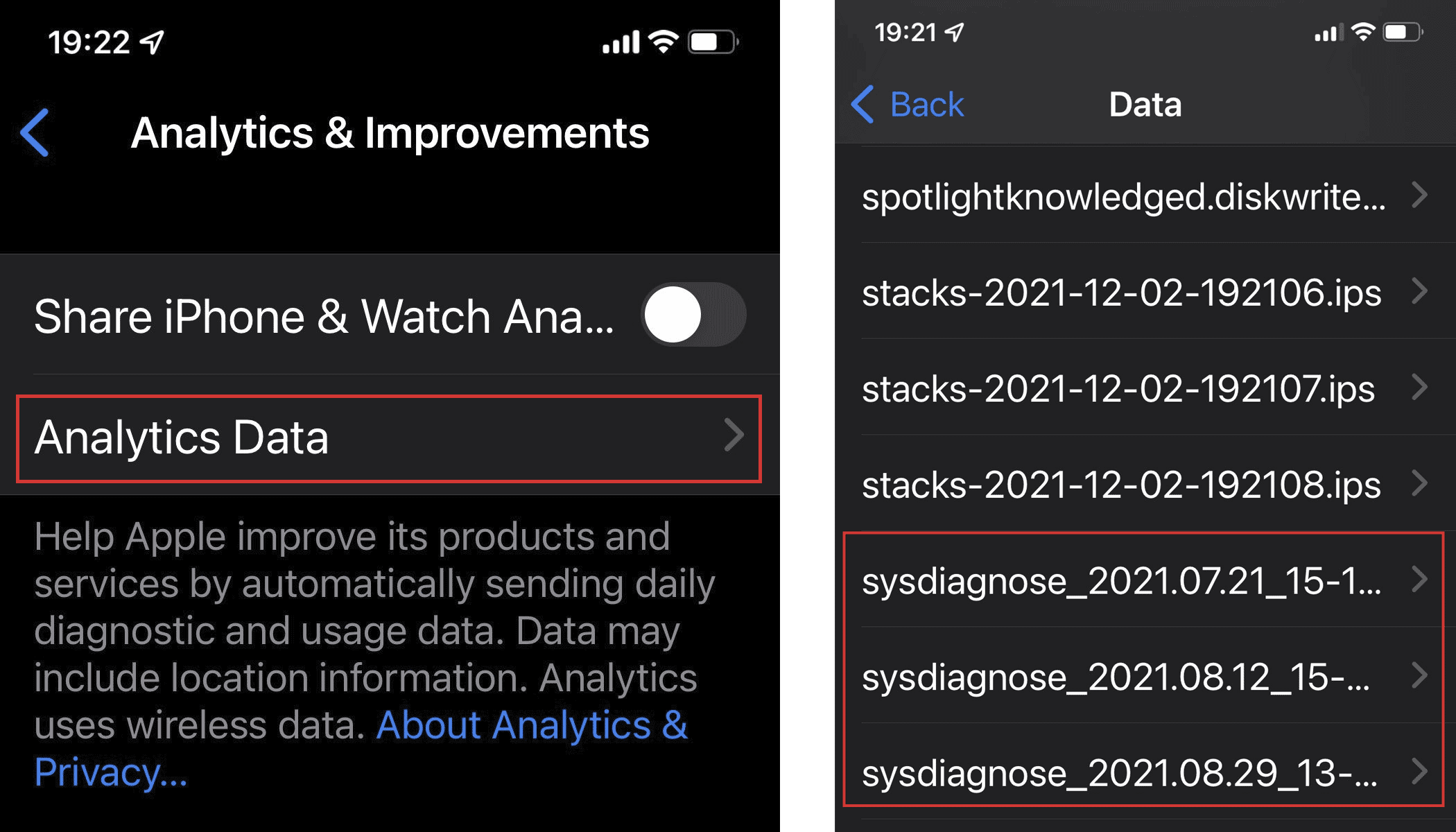

Często twórz raporty sysdiag i zapisuj je w zewnętrznych kopiach zapasowych. Artefakty kryminalistyczne mogą pomóc w późniejszym ustaleniu, czy ktoś Cię zaatakował. Sposób tworzenia logów sysdiag zależy od modelu telefonu — na przykład na niektórych iPhone’ach należy równocześnie nacisnąć trzy przyciski: zwiększania i zmniejszania poziomu głośności oraz zasilania. Zanim telefon zareaguje, może być konieczne podjęcie kilku takich prób. Po utworzeniu pliku sysdiag pojawi się on w diagnostyce:

Jak chronić się przed zaawansowanym oprogramowaniem szpiegującym na Androidzie

Poniżej publikuję podobną listę porad dla użytkowników Androida (aby uzyskać szczegółowe informacje i wyjaśnienia, sprawdź wskazówki dotyczące systemu iOS, dostępne powyżej):

- Codziennie uruchamiaj urządzenie ponownie. Trudno jest osiągnąć trwałą obecność w najnowszych wersjach Androida, wiele zagrożeń APT i sprzedawców exploitów i tak jej unika!

- Dbaj o aktualność urządzenia na bieżąco; instaluj najnowsze poprawki.

- Nigdy nie klikaj linków otrzymanych w wiadomościach tekstowych.

- Przeglądaj internet za pomocą alternatywnej przeglądarki, takiej jak Firefox Focus — zamiast domyślnej przeglądarki Chrome.

- Zawsze korzystaj z VPN-a, który maskuje ruch. Niektóre exploity są dostarczane przez ataki MitM operatora GSM, podczas przeglądania stron HTTP lub przez porwanie DNS.

- Zainstaluj pakiet zabezpieczeń, który potrafi wyszukać szkodliwe oprogramowanie oraz sprawdza i ostrzega, czy urządzenie jest zrootowane.

Jeśli chodzi o bardziej wyrafinowany poziom zabezpieczania się — zarówno w przypadku systemu iOS, jak i Android — warto zawsze sprawdzać ruch sieciowy za pomocą wskaźników włamania (ang. Indicator of Compromise, IoC) na żywo. Spraw, aby oprogramowanie VPN Wireguard na Twoim serwerze było zawsze włączone; wykorzystuje ono aplikację pihole do filtrowania zagrożeń i rejestruje cały ruch z myślą o dalszej inspekcji.

Jak sobie poradzić bez iMessage

Mój przyjaciel, Ryan Naraine, stwierdził niedawno, że „Ludzie używają iPhone’ów z powodu iMessage i FaceTime!”, i na pewno jest w tym sporo racji. Sam jestem użytkownikiem iPhone’a od 2008 roku i uważam, że iMessage i FaceTime to dwie najlepsze rzeczy, które Apple dodał do swojego ekosystemu. Kiedy zdałem sobie sprawę, że są to również jedne z najczęściej wykorzystywanych funkcji, które pozwalają państwom szpiegować telefon, postanowiłem poszukać alternatywy. Co było najtrudniejsze? Namówienie rodziny, aby przestała go używać. Choć może to zabrzmieć zaskakująco, była to jedna z najtrudniejszych rzeczy w całej tej sadze o bezpieczeństwie.

Na początku próbowałem zachęcić wszystkich do przejścia na aplikację Telegram. Niezbyt się udało. Signal stawał się coraz lepszy, bo zaimplementował połączenia wideo i połączenia grupowe, więc z czasem zaczęło przenosić się do niego coraz więcej znajomych, również moja rodzina. Nie twierdzę, że wszyscy muszą zrobić to samo; możesz korzystać z iMessage i żyć szczęśliwie i bez szkodliwego oprogramowania — prawdę mówiąc, Apple znacznie ulepszył piaskownicę bezpieczeństwa wokół iMessage z BlastDoor w systemie iOS 14. Mimo to jednak exploit FORCEDENTRY używany przez NSO do dostarczania Pegasusa ominął BlastDoor, a ponadto żadna funkcja zabezpieczająca nigdy nie jest w 100% odporna na włamania.

A zatem, jaki krok będzie tu najlepszy? Niektórzy ludzie (w tym ja) mają kilka telefonów — jeden iPhone, w którym iMessage jest wyłączony, i drugi działający jako „honeypot”, w którym iMessage jest włączony. Oba są powiązane z tym samym Apple ID i numerem telefonu. Jeśli ktoś zdecyduje się namierzyć mnie w ten sposób, istnieje duża szansa, że trafi na telefon będący honeypotem.

Jak wykryć Pegasusa i inne zaawansowane mobilne szkodliwe oprogramowanie

Wykrywanie infekcji Pegasusem i innym zaawansowanym mobilnym szkodliwym oprogramowaniem jest bardzo trudne i skomplikowane ze względu na to, że nowoczesne systemy operacyjne korzystają z całkiem niezłych funkcji zabezpieczających. Na podstawie naszych obserwacji mogę powiedzieć, że dodatkowo komplikuje to wdrożenie nietrwałego szkodliwego oprogramowania, które nie pozostawia prawie żadnych śladów po ponownym uruchomieniu. Wiele działań kryminalistycznych wymaga dokonania jailbreaku urządzenia, co z kolei wymaga ponownego uruchomienia go, a w efekcie szkodliwe oprogramowanie jest usuwane z pamięci.

Obecnie Pegasusa i inne mobilne szkodliwe oprogramowanie można wykryć na kilka sposobów. Program MVT (Mobile Verification Toolkit) od Amnesty International jest darmowy, wykorzystuje otwarty kod źródłowy i pozwala technikom oraz śledczym sprawdzać telefony komórkowe pod kątem infekcji. Ponadto wykorzystuje on listę wskaźników IoC zebranych z głośnych spraw i udostępnionych przez organizację Amnesty International.

Co zrobić w przypadku infekcji Pegasusem?

Może się zdarzyć, że chociaż przestrzegaliśmy wszystkich zaleceń, doszło do infekcji. Niestety, taka jest rzeczywistość, w której żyjemy w dzisiejszych czasach. Takim osobom naprawdę współczuję. Możesz wcale nie być kimś złym — wręcz przeciwnie, jestem pewien, że jesteś jednym z dobrych ludzi. Być może krytykowałeś wpływowe osoby, uczestniczyłeś w protestach przeciwko jakiejś decyzji polityków, użyłeś oprogramowania szyfrującego lub byłeś w niewłaściwym miejscu w niewłaściwym czasie. Spójrz na pozytywy — wiesz, że zostałeś zainfekowany, dzięki artefaktom i wiedzy. Teraz masz do przepracowania kilka kwestii:

- Kto Cię zaatakował i dlaczego? Spróbuj dowiedzieć się, co zwróciło na Ciebie uwagę. Czy jest to coś, czego możesz uniknąć w przyszłości poprzez bardziej ukradkowe zachowanie?

- Czy możesz o tym mówić? Do upadku wielu firm zajmujących się inwigilacją ostatecznie doprowadził rozgłos. Wystarczy zaangażować w sprawę reporterów i dziennikarzy piszących o nadużyciach i obnażających kłamstwa, opisujących wykroczenia i całe zamieszanie. Jeśli zostałeś zaatakowany, spróbuj znaleźć dziennikarza i opowiedzieć mu swoją historię.

- Zmień urządzenie — jeśli korzystasz z systemu iOS, spróbuj przenieść się na Androida na jakiś czas. Jeśli korzystasz z Androida, przejdź na iOS. Może to przez pewien czas dezorientować atakujących; na przykład wiadomo, że niektórzy cyberprzestępcy zakupili systemy wykorzystujące luki, które działają tylko na określonej marce telefonu i w konkretnym systemie operacyjnym.

- Zdobądź dodatkowe urządzenie, najlepiej z systemem GrapheneOS, dla bezpieczniejszej komunikacji. Użyj w nim karty przedpłaconej lub łącz się tylko przez Wi-Fi i TOR w trybie samolotowym.

- Unikaj komunikatorów, w których musisz podać swoim kontaktom swój numer telefonu. Gdy atakujący ma Twój numer telefonu, może łatwo zaatakować Cię poprzez wiele różnych komunikatorów — np. iMessage, WhatsApp, Signal i Telegram. Interesującym nowym wyborem jest komunikator Session, który automatycznie kieruje wiadomości przez sieć typu Onion i nie wykorzystuje numerów telefonów.

- Staraj się nawiązać kontakt z badaczem bezpieczeństwa w swojej okolicy i omawiaj z nim najlepsze praktyki. Udostępniaj tej osobie artefakty, podejrzane wiadomości lub dzienniki zdarzeń, gdy uznasz, że dzieje się coś dziwnego. Bezpieczeństwo nigdy nie jest jednym ruchem, który daje stuprocentową odporność — pomyśl o nim jak o rzece, która płynie, a Ty musisz dostosować swój rejs w zależności od jej prędkości, prądów i przeszkód.

Na koniec chciałbym napisać coś jeszcze. Jeśli staniesz się celem państw, oznacza to, że jesteś ważny. Pamiętaj: miło jest być ważnym, ale ważniejsze jest bycie miłym. Sami jesteśmy słabi, razem jesteśmy silni. Świat może być zepsuty, ale wierzę, że żyjemy w czasach, w których wciąż możemy coś zmienić. Według raportu grupy non-profit Committee to Protect Journalists, w 2021 roku do więzienia trafiło 293 dziennikarzy i jest to najwyższa liczba, jaką organizacja CPJ KIEDYKOLWIEK zarejestrowała, odkąd zaczęła śledzić te statystyki (w 1992 r.). To od nas zależy, jak będzie wyglądał świat za 10 lat dla nas, dla naszych dzieci i dzieci naszych dzieci.

Wy, ludzie macie moc – moc tworzenia maszyn. Moc tworzenia szczęścia! Wy, ludzie, macie moc, aby uczynić to życie wolnym i pięknym, aby uczynić to życie cudowną przygodą.

W imię demokracji użyjcie swoje mocy – połączcie się w jedność. Walczcie o nowy świat – świat, który da ludziom szansę pracy, da młodym przyszłość, a starszym poczucie bezpieczeństwa. Te rzeczy obiecują też wasi brutalni panowie. Ale oni kłamią! Nie spełnią swych obietnic! Przenigdy!

Dyktatorzy wyzwalają samych siebie, ale niewolą ludzkość! To wy musicie wywalczyć sobie spełnienie tych obietnic! Wywalczcie sobie wolny świat, bez barier między narodami, bez chciwości, bez nienawiści i nietolerancji! Wywalczcie sobie świat rozsądku, świat, w którym nauka i postęp poprowadzą wszystkich do szczęścia. Żołnierze! W imię demokracji zjednoczcie się!

Przemówienie końcowe Wielkiego Dyktatora

Ten post pierwotnie ukazał się w ramach serii artykułów opublikowanych w Dark Reading (część 1, część 2).

spyware

spyware