Jeśli miałbyś wskazać najbardziej bezpieczne miejsce na Ziemi, prawdopodobnie jako pierwsze przyjdą Ci do głowy bunkry wojskowe lub specjalne miejsca do ukrycia się prezydenta Stanów Zjednoczonych. Ale dla nas – zwykłych ludzi – najbardziej restrykcyjna ochrona, jaką możemy spotkać, znajduje się oczywiście na lotnisku. Uzbrojona ochrona, wiele miejsc kontroli i punkty sprawdzania dowodów osobistych/paszportów mają na celu zapobieganie terroryzmowi, a także uniemożliwienie spokojnego podróżowania przestępcom na pokładzie tych wielkich Boeingów i Airbusów. Z tego powodu nieco szokujące dla mnie było odkrycie, że ludzie z Administracji ds. Bezpieczeństwa Transportu i podobnych agencji z innych krajów zwracają większą uwagę na bezpieczeństwo fizyczne, zaniedbując kwestię cyberbezpieczeństwa.

Na konferencji SAS-2014 badacze z firmy Qualys – Billy Rios i Terry McCorkle – przedstawili specjalną prezentację na ten temat. Przez jakiś czas badali oni ważny system ochrony lotniska – introskop X-Ray. Dla tych, którzy nie są w temacie: jest to maszyna umożliwiająca przesuwanie torby pasażera na pasie transportera i pokazanie jej zawartości w jaskrawych kolorach na ekranie operatora. Urządzenie jest sterowane przy pomocy specjalnego panelu z przyciskami i w ogólne nie wygląda jak komputer. Tak naprawdę jest to wysoko wyspecjalizowany skaner połączony ze zwykłym PC, na którym zainstalowana jest popularna wersja Windowsa oraz specjalne oprogramowanie. Rios i McCorkle kupili na internetowej aukcji używany introskop Rapiscan 522B i sprawdzili jego oprogramowanie. To, co zobaczyli, nieco ich zszokowało. Po pierwsze, komputer działa na systemie Windows 98, który ma 15 lat. Microsoft nie wspiera go od lat, więc możecie sobie wyobrazić, ile możliwych do wykorzystania i niezałatanych luk wciąż istnieje na takich starych maszynach. W tamtych czasach możliwe było infekowanie komputera jedynie poprzez podłączenie go do portu sieciowego i bezpośrednią komunikację z systemem operacyjnym. Po drugie, okazało się, że specjalne oprogramowanie do ochrony było bardzo skoncentrowane na bezpieczeństwie fizycznym, np. zawartości toreb, natomiast ochrona samego komputera zdecydowanie nie była priorytetem. Hasła operatorów przechowywane były w postaci czystego tekstu, ale istniało wiele sposobów na zalogowanie się do systemu bez konieczności posiadania żadnych informacji odnośnie nazwy użytkownika czy innych szczegółów. „Mówi, że jest błąd, po czym i tak pozwala się zalogować” – powiedział Rios. Jednak, najważniejsze jest trzecie odkrycie.

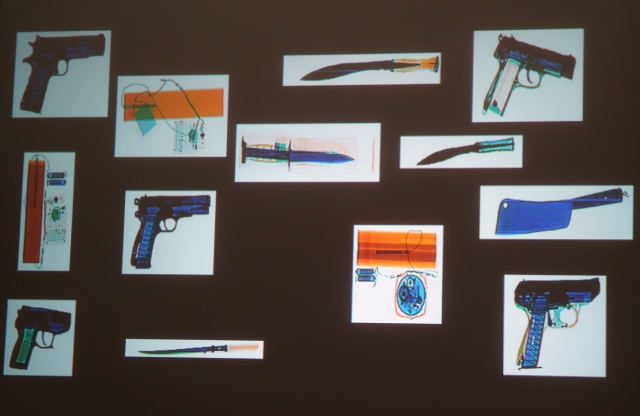

Wirtualne bronie

To, co widać na ekranie, jest tak naprawdę symulacją komputerową, ponieważ obrazy generowane przez urządzenia X-Ray nie zawierają żadnych kolorów. Komputer przetwarza obraz w taki sposób, aby pomóc operatorowi szybko wyłapać na przykład obiekty metalowe lub zawierające jakiś płyn. Oprócz kilku dostępnych „filtrów” oprogramowanie daje wiele innych możliwości. Ponieważ częstotliwość złapania jakiegoś przestępcy przy użyciu introskopu jest znikoma (w dzisiejszych czasach nikt nawet nie próbuje wnieść broni na pokład), kierownictwo sprawdza czujność operatorów poprzez sporadyczne wkładanie obrazu broni na wierzch prawdziwej zawartości torby. Gdy operator zobaczy broń lub nóż (system zawiera tuziny takich predefiniowanych obrazów), musi wcisnąć przycisk alarmu. W takich przypadkach, które traktowane są jako testowe, alarm się nie uruchamia, ale wewnętrzny system oceny rejestruje uwagę operatora. Trik ten jest sprytny, ale również budzi obawy. W końcu wszystko można zmodyfikować i dodać do obrazu torby, na przykład wgrać do wewnętrznej bazy danych jakiś neutralny obrazek i zastąpić nim ten oznaczający prawdziwą broń. Mówimy o możliwościach czysto teoretycznych, ale gdy weźmiemy pod uwagę przestarzałe oprogramowanie i dziurawą konfigurację testowanego skanera, wszystko wydaje się do zrealizowania.

Nie martw się?

Spokojnie, nie odwołuj swojego kolejnego lotu, bo sytuacja nie jest aż tak zła. Po pierwsze, komputery w strefie bezpieczeństwa lotniska są odcięte od internetu. Wprawdzie możliwe jest zhakowanie ich lokalnie, ale jest to dodatkowe wyzwanie dla hipotetycznych atakujących. Po drugie, skanery X-Ray są produkowane przez kilka firm, a badacze z Qualys przetestowali tylko jeden z nich (w dodatku nie jest on nowy). Mam szczerą nadzieję, że inne są bardziej bezpieczne. Po trzecie, bezpieczeństwo lotniska ma strukturę wielowarstwową, a wielu specjalistów traktuje wszystkie dobrze widoczne środki bezpieczeństwa (wykrywacze metalu, introskopy) jako najmniej kluczowe. Zatem nawet jeśli zdarzy się mało prawdopodobna awaria skanera, istnieje jeszcze kilka innych rozwiązań. Tak czy inaczej, badanie to pokazuje nam, że tradycyjne środki ochrony, takie jak kontrola dostępu administracyjnego i rozdzielenie sieci lokalnej komputerów od internetu, nie mogą zastąpić specjalnej warstwy cyberbezpieczeństwa. Administracja ds. Bezpieczeństwa Transportu posiada wiele standardów szczegółowo opisujących konfigurację punktów kontroli, łącznie z nawet małymi detalami typu rozmiar plastikowych tac używanych przez pasażerów. Standardy te muszą także zawierać dokładny opis środków bezpieczeństwa IT, ponieważ systemy lotniska zdecydowanie należą do kategorii infrastruktury krytycznej. Tylko to może zapewnić nam prawdziwe bezpieczeństwo w trakcie lotu.

PS Ten post został w całości napisany na pokładzie Airbusa A330 lecącego z Teneryfy do Moskwy. Nawet mając świadomość tych kwestii bezpieczeństwa, wciąż nie boję się latać.

hakowanie

hakowanie

Porady

Porady