Aby ukraść dane logowania do poczty e-mail od pracowników firmy, atakujący muszą najpierw ominąć rozwiązania chroniące przed phishingiem znajdujące się na serwerach poczty e-mail. Z reguły w celu uniknięcia wykrycia korzystają z legalnych usług internetowych — coraz częściej opartej na języku JavaScript platformy Apps Script od firmy Google.

Co to jest Apps Script i jak go używają atakujący?

Apps Script to platforma oparta na języku JavaScript służąca do automatyzacji zadań w produktach Google (np. tworzenie dodatków do Dokumentów Google), a także w aplikacjach innych firm. Zasadniczo usługa ta służy do tworzenia skryptów i uruchamiania ich w infrastrukturze Google.

W przypadku wyłudzania informacji poprzez pocztę e-mail napastnicy wykorzystują tę usługę do przekierowań. Zamiast wstawiać w wiadomości link do szkodliwej witryny, cyberprzestępcy umieszczają link do skryptu. W ten sposób omijają rozwiązania chroniące przed phishingiem na poziomie serwera pocztowego: hiperłącze do legalnej witryny Google, cieszącej się dobrą reputacją, przejdzie przez większość filtrów. Dodatkową korzyścią dla cyberprzestępców jest fakt, że takie działanie przedłuża czas życia niewykrytych witryn wyłudzających informacje. Ten schemat daje atakującym również elastyczność — w razie potrzeby mogą oni zmienić skrypt (np. w przypadku, gdy zostanie on złapany przez rozwiązania zabezpieczające) i mają większe możliwości w dostarczaniu zawartości (np. odsyłanie ofiar do różnych wersji witryny w zależności od ich regionu).

Przykład oszustwa za pomocą Google Apps Script

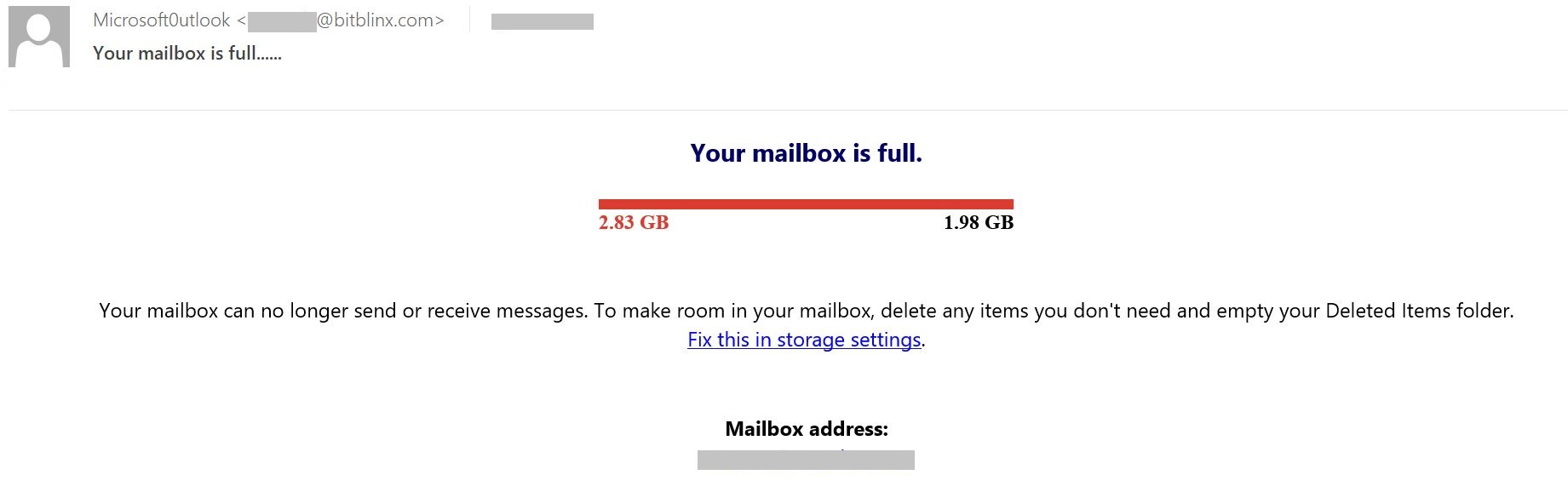

Osoba atakująca musi jedynie skłonić użytkownika do kliknięcia łącza. Ostatnio najczęstszym pretekstem jest „zapełniona skrzynka pocztowa”. Teoretycznie wydaje się to wiarygodne.

W praktyce atakujący działają zwykle niedbale, pozostawiając oznaki oszustwa. Powinny one być wzbudzać wątpliwości nawet u tych użytkowników, którzy nigdy nie widzieli prawdziwego powiadomienia:

- Wiadomość e-mail pochodzi rzekomo z programu Microsoft Outlook, ale domena adresu e-mail nadawcy jest zagraniczna. Prawdziwe powiadomienie o pełnej skrzynce pocztowej powinno pochodzić z wewnętrznego serwera Exchange. Ponadto w nazwie nadawcy — Microsoft Outlook — brakuje spacji i użyte zostało zero zamiast litery O.

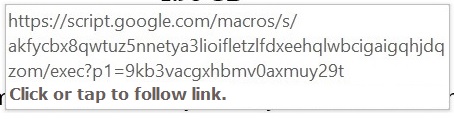

- Link, który pojawia się po umieszczeniu kursora na opcji naprawienia problemu ustawieniach pamięci masowej, prowadzi do strony Google Apps Script:

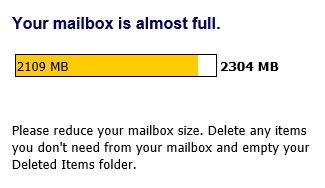

- Przekroczenie limitu miejsca w skrzynce pocztowej nie odbywa się nagle. Program Outlook zaczyna ostrzegać użytkowników na długo, zanim tak się stanie. Szybkie zużycie 850 MB oznaczałoby, że użytkownik otrzymał mnóstwo wiadomości spamowych naraz, co jest bardzo mało prawdopodobne.

Oto przykład prawdziwego powiadomienia z programu Outlook:

- Link służący do naprawienia problemu w ustawieniach pamięci masowej przekierowuje do strony wyłudzającej informacje. Chociaż w tym przypadku jest to dość przekonująca kopia strony logowania z interfejsu internetowego programu Outlook, wystarczy spojrzeć na pasek adresu przeglądarki, aby dowiedzieć się, że strona jest hostowana na fałszywej stronie internetowej, a nie w infrastrukturze firmy.

Jak nie dać się nabrać

Doświadczenie pokazuje, że wiadomości e-mail wyłudzające informacje niekoniecznie muszą zawierać łącza phishingowe. W związku z tym niezawodna ochrona korporacyjna musi obejmować funkcje chroniące przed phishingiem zarówno na poziomie serwera poczty, jak i na komputerach użytkowników.

Ponadto warto włączyć pracowników w szkolenia zwiększające ich świadomość w zakresie bieżących cyberzagrożeń i schematów wyłudzania danych.

google

google

Porady

Porady