W świecie cyfrowym stara dobra poczta e-mail nie jest tym, co nas kręci najbardziej, a mimo to w morzu o wiele nowszych aplikacji i usług — komunikatorów czy sieci społecznościowych — nadal jest dla nas najważniejsza. Dla większości z nas poczta e-mail jest elementem niezbędnym, na przykład do rejestrowania nowych kont w serwisach, aplikacjach i sieciach społecznościowych.

Z kolei dla atakujących dane logowania mają ogromną wartość. Dziś dowiecie się, w jaki sposób niektórzy oszuści wykorzystują phishing w celu ich zdobycia.

Wiadomości phishingowe — najczęściej stosowana taktyka włamywania się na pocztę e-mail

Celem większości oszukańczych wiadomości jest kradzież loginów i haseł do poczty e-mail. Są one przygotowywane w taki sposób, aby odbiorca myślał, że pochodzą ze znanego mu serwisu pocztowego. Atakując użytkowników domowych, phisherzy podszywają się pod popularne serwisy poczty internetowej; z kolei atakując konta firmowe, podszywają się pod firmowy serwis pocztowy — w tym przypadku nadawcą jest serwer pocztowy.

Popularne serwisy pocztowe są wykorzystywane znacznie częściej. Oszuści starają się, aby takie wiadomości wyglądały tak przekonująco, jak to tylko możliwe. Adres nadawcy wygląda realnie, dołączone jest logo, wiadomość zawiera odpowiednie nagłówki i stopki, umieszczone w niej linki prowadzą do oficjalnych zasobów, a podejrzeń nie wzbudza również ogólny wygląd wiadomości.

Jeśli chodzi o konta firmowe, wiadomości phishingowe są przygotowane tak, aby wyglądały, jakby zostały wysłane przez firmowy serwer lub publiczne usługi pocztowe na ogólne adresy (w tym te wykorzystywane przez administratorów). Czasami jednak takie listy trafiają na skrzynki pocztowe konkretnych pracowników, których adresy z jakichś powodów trafiły do bazy spamu.

Firmy, które chcą być traktowane poważnie (a zwłaszcza te duże), samodzielnie dbają o swoje serwery poczty e-mail. Loginy i hasła do takich kont również są dla atakujących atrakcyjne. Ich wiadomości zdradza najczęściej wygląd: adres nadawcy należy do darmowej usługi pocztowej, wiadomość zawiera liczne literówki itp. Niestety niedoświadczeni użytkownicy mogą je potraktować jako prawdziwe.

W przypadku ataków ukierunkowanych na konkretną organizację oszuści zwykle gromadzą tak dużo informacji na jej temat, ile tylko zdołają, aby wysyłane przez nich wiadomości w jak najmniejszym stopniu wzbudzały podejrzenia. Aby zwiększyć wiarygodność i unikatowość e-maila, umieszczają oni w phishingowych hiperłączach adres e-mail ofiary, tak aby po odwiedzeniu fałszywej strony adres był wprowadzany automatycznie, a do wpisania pozostało tylko hasło.

Rodzaje wiadomości phishingowych

Prośba o podanie informacji

Spamerzy kontaktują się z użytkownikami w imieniu serwisów pocztowych pod różnymi pretekstami i żądają od nich podania swojego adresu e-mail, hasła i innych informacji. Często wykorzystywany jest element pośpiechu — odpowiedź trzeba wysłać szybko na inny adres e-mail niż ten, z którego pochodzi wiadomość.

Ten rodzaj wiadomości phishingowych był bardzo popularny, jednak później oszuści opracowali jeszcze skuteczniejsze metody kradzieży informacji osobowych.

Wiadomość phishingowa z prośbą o podanie informacji związanych z kontem, m.in. hasła. Nigdy nie wysyłaj niczego w odpowiedzi na takie prośby

Wiadomość zawierająca łącze do strony phishingowej

Obecnie najpopularniejsze są wiadomości phishingowe zawierające odnośniki. Oszuści wykorzystują całe mnóstwo wygenerowanych wcześniej łączy, które losowo dołączają do wiadomości. Ponadto tworzą oni strony phishingowe bardzo przypominające legalne, jak również automatyzują gromadzenie i przetwarzanie zebranych danych.

Łącza takie całkiem dobrze zdradzają oszustwo, ponieważ prowadzą do domen całkowicie niezwiązanych z rzekomymi organizacjami. Zdarza się też, że nazwy zawartych w nich domen są delikatnie zmienione, tak aby wyglądały na oryginalne. Z tego właśnie powodu atakujący próbują ukryć adresy, do których prowadzą ich łącza. W tym celu umieszczają w swoich wiadomościach możliwy do kliknięcia tekst lub obraz. Treść takich odnośników może zawierać np. polecenie typu „Zaktualizuj swoją skrzynkę pocztową” lub prawdziwy adres serwisu pocztowego, ale w rzeczywistości prowadzą one na stronę phishingową. Wielu użytkowników nie dostrzeże różnicy, chyba że dokładnie przeanalizują je przed kliknięciem.

Większość wiadomości phishingowych zawiera łącza do stron phishingowych — unikaj używania takich łączy

Załączniki phishingowe

Wiadomości phishingowe mogą również zawierać załączniki — zwykle pliki w formacji HTML, PDF lub DOC.

Załączniki w formatach DOC i PDF często zawierają treść wiadomości phishingowej oraz oszukańczy link. Atakujący decydują się na taką taktykę wtedy, gdy tekst wiadomości ma być krótki i przypominać prawdziwą korespondencję. Zwiększa to szanse ominięcia filtrów spamowych.

Niektóre wiadomości phishingowe zawierają załączniki w formacie PDF lub DOC z łączami prowadzącymi do stron phishingowych

Pliki HTML są używane zamiast łączy — załącznik w takim formacie jest w rzeczywistości gotową stroną phishingową. Z punktu widzenia oszustów najlepiej jest, gdy jest on w pełni funkcjonalny, ponieważ nie ma wówczas potrzeby umieszczania go w internecie, a w dodatku zawiera wszystkie elementy konieczne do zrealizowania danego oszustwa.

Formularz wprowadzania loginu i hasła zawarty w treści wiadomości phishingowej. Nigdy nie wprowadzaj na takich stronach żadnych danych

Tematy wiadomości phishingowych

Problemy z kontem

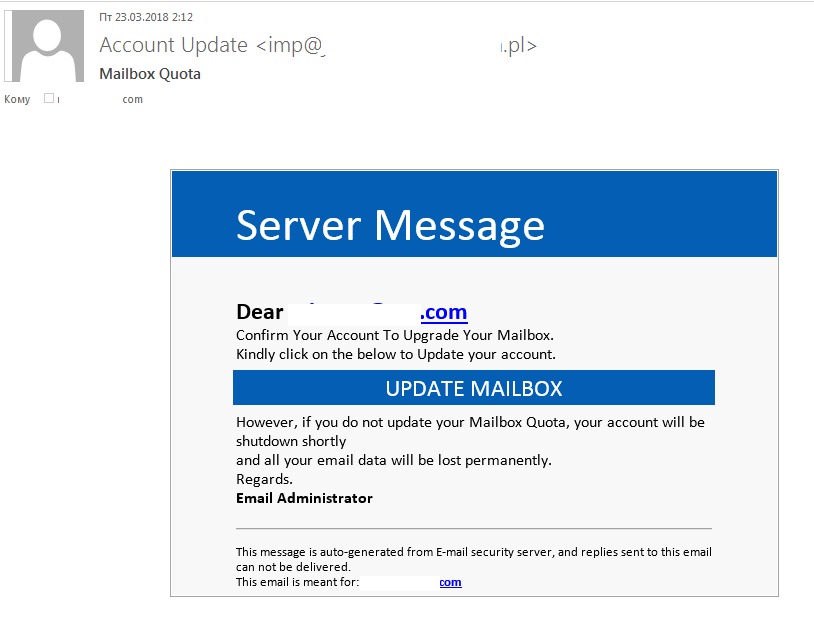

Jeśli chodzi o treść takich wiadomości, większość z nich rozpoczyna się od sugestii, że z kontem pocztowym ofiary jest jakiś problem: kończy się dostępna przestrzeń, wiadomość nie została dostarczona, wykryto nieautoryzowaną próbę zalogowania, użytkownik jest oskarżany o rozsyłanie spamu lub złamanie przepisów prawa.

Wiadomości takie zawierają instrukcje pomagające rozwiązać wspomniany problem — przeważnie wystarczy potwierdzić lub zaktualizować dane konta, klikając dołączony link lub otwierając załącznik. Aby przestraszyć ofiarę, dowiaduje się ona, że jeśli nie będzie postępować zgodnie z instrukcjami, kontro zostanie zablokowane, a może nawet usunięte.

W niemal każdym przypadku odpowiedź należy wysłać w określonym czasie — zwykle w ciągu 24 godzin. Z jednej strony ofiara ma „chwilę” na podjęcie działań, ale z drugiej nie zdąży zapomnieć o sprawie.

„Z uwagi na rozsyłanie spamu Twoje konto zostanie usunięte w ciągu 24 godzin”. Groźby i podane ramy czasowe to typowe oznaki sztuczek phishingowych

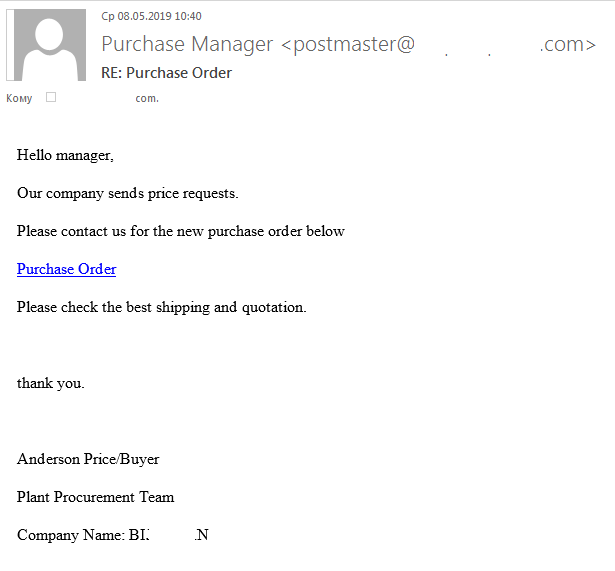

Podszywanie się po korespondencję biznesową

Czasami konta pocztowe są atakowane przez nietypowe wiadomości phishingowe. Ich treść może w ogóle nie nawiązywać do danych związanych z pocztą lub kontem, a ponadto mogą przypominać prawdziwą korespondencję biznesową.

Trzeba tu jednak podkreślić, że na przestrzeni ostatnich pięciu lat liczba fałszywych wiadomości biznesowych wykorzystywanych w phishingu zwiększyła się. Takie wiadomości są zwykle wykorzystywane do dostarczania szkodliwych załączników, jednak celem niektórych z nich jest wyłudzenie danych osobowych. Przeciętny użytkownik może mieć trudności ze zidentyfikowaniem wiadomości phishingowej — a taka sytuacja jest na rękę cyberprzestępcom.

Niektórym użytkownikom nigdy nie przyszłoby do głowy, że to oszustwo, i kliknęliby link w celu zalogowania się i zobaczenia nieistniejącego dokumentu.

Phishingowa strona internetowa nakłania użytkownika do zalogowania się w celu wyświetlenia dokumentu wspomnianego w wiadomości phishingowej

Wersje stron phishingowych

Ponieważ omówienie formatu i treści takich wiadomości mamy już za sobą, sprawdźmy teraz, jak mogą wyglądać strony phishingowe i jakie na jakie elementy zwracać uwagę, aby zdemaskować oszustwo.

Pierwszą rzeczą, na jaką należy zwrócić szczególną uwagę, jest adres łącza. Do typowych oznak oszustwa zaliczamy następujące sytuacje:

- domena nie jest związana z organizacją, która rzekomo wysłała daną wiadomość,

- nazwa organizacji lub serwisu internetowego znajduje się w ścieżce adresu zamiast w domenie, np. www.example.com/outlook/,

- występują liczne błędy językowe,

- w adresie łącza znajdują się ciągi losowych znaków,

- obecne są symbole pochodzące z innych języków, które wyglądem przypominają litery z alfabetu łacińskiego — ç zamiast c, á zamiast a itp.

Osoby stosujące phishing przygotowują również fałszywe strony tak, aby w jak największym stopniu przypominały te prawdziwe. Mimo że wiele szczegółów pozostaje niedopracowanych, niestety nie wszyscy użytkownicy są w stanie je dostrzec.

Wyjaśnienie jest proste: niewiele osób jest w stanie przypomnieć sobie, jak dokładnie wygląda oficjalna strona domowa serwisów internetowych, z których korzystają. Zatem aby przygotować przekonującą stronę phishingową, często wystarczy użyć kluczowych elementów charakterystycznych: podobnego schematu kolorów i logo.

Jeśli chodzi o strony phishingowe, których celem jest kradzież loginów i haseł do poczty znajdującej się w darmowym serwisie pocztowym, oferują one możliwość zalogowania się do kilku różnych serwisów pocztowych.

Gdy któryś z nich zostanie kliknięty, pojawia się okno, które wygląda jak strona logowania do odpowiedniego serwisu. W ten sposób oszuści mogą gromadzić dane do różnych kont przy użyciu tylko jednej strony, dzięki czemu nie muszą tworzyć kilku wersji.

Phishingowa strona internetowa fałszywego logowania umożliwiająca zalogowanie do różnych serwisów pocztowych

Gdy wysłana wiadomość (na przykład o tematyce biznesowej) będzie prowadzić do strony phishingowej umożliwiającej wybór spośród najpopularniejszych serwisów pocztowych, ofiar takiego oszustwa może być znacznie więcej.

Na stronach phishingowych oszuści stosują czasami trik polegający na rzekomo ograniczonym czasie działania, o którym napisaliśmy przy okazji wiadomości phishingowych. Gdy użytkownik otworzy oszukańczą stronę, rusza zegar odliczający czas na wprowadzenie danych.

Wysłanie przez użytkownika danych poprzez stronę phishingową uruchamia lawinę różnych zdarzeń. Niektóre strony stają się niedostępne lub wyświetlają komunikat o błędzie; inne twierdzą, że użytkownik wprowadził niepoprawne dane i proszą o wprowadzenie ich ponownie.

Najbardziej niebezpieczne jest chyba to, że wszystko dzieje się bardzo szybko. Po wysłaniu danych strona phishingowa kieruje użytkownika na prawdziwą stronę logowania wspomnianego serwisu pocztowego. Użytkownik myśli, że popełnił błąd, dlatego bez namysłu ponownie wprowadza swój login i hasło — tym razem wszystko się udaje, więc zapomina o całej sprawie.

Po czym rozpoznać wiadomość phishingową

- Jeśli domena, do której należy adres nadawcy, jest inna niż rzekoma organizacja — a zwłaszcza gdy skrzynka pocztowa jest zarejestrowana w jednej z darmowych usług pocztowych — taka wiadomość jest oszustwem. Oficjalna poczta zawsze przychodzi z oficjalnych adresów.

- Jeśli w wiadomości znajdują się łącza, które należy kliknąć, niepowiązane domeny, błędy językowe, znaki specjalne itp., masz do czynienia z oszustwem.

- Jeśli wiadomość informuje Cię, że w związku z Twoim kontem pojawiły się nieoczekiwane problemy, i nakłania do kliknięcia łącza w celu zalogowania się, jednak masz na to ograniczony czas, wiadomość przysłali oszuści.

Warto pamiętać o wspomnianych wyżej punktach i dokładnie sprawdzać każdą otrzymaną wiadomość. Ponadto pomóc może korzystanie z niezawodnego produktu antywirusowego, który rozpozna wiadomości phishingowe i inne zagrożenia internetowe za Ciebie.

phishing

phishing