Tuż po pojawieniu się nowego szkodliwego oprogramowania analitycy bezpieczeństwa tworzą swoją dokumentację. Można się z niej wiele dowiedzieć, np. skąd pochodzi szkodliwy program, jakich używa metod penetracji czy jakie cele przyświecały jego twórcom. Ponadto aktualizuje się bazy systemów zabezpieczających w celu blokowania zagrożeń, chociaż gdy firma padła już ofiarą ataku, jest na to zbyt późno — zwłaszcza jeśli jest to wieloetapowy atak APT.

Wyobraź sobie, że nie musisz czekać, aż badanie przeprowadzą inne osoby. Możesz samodzielnie zacząć analizę szkodliwego programu tuż po dostrzeżeniu podejrzanego pliku. Umożliwi to szybszą reakcję i neutralizację zagrożenia, zanim wyrządzi ono jakieś szkody w organizacji.

W dzisiejszym poście pokażemy, jak przyspieszyć analizę przy użyciu naszego serwisu Threat Intelligence Portal. Aby uzyskać do niego dostęp, należy skorzystać ze strony Kaspersky Threat Intelligence Portal.

Na stronie domowej serwisu Threat Intelligence Portal znajduje się wiele zakładek. Ponieważ jednak w tym przypadku mamy podejrzaną próbkę, przejdziemy prosto do zakładki Cloud Sandbox w górnym menu. Piaskownica uruchamia podejrzany obiekt w wirtualnej maszynie przy załadowaniu wszystkich funkcji systemu operacyjnego. Analizując zachowanie, wykrywa ona szkodliwą aktywność obiektu. Z racji tego, że maszyna wirtualna jest odizolowana od rzeczywistej infrastruktury firmy, uruchomienie niepożądanych funkcji szkodliwego programu nie wywoła realnej szkody. Wystarczy wskazać swój plik, wybrać środowisko (w naszym przypadku Windows 7), wybrać czas (np. 100 sekund) i rozpocząć uruchamianie:

Piaskownice skutecznie wykrywają szkodliwe programy, które omijają analizę statyczną — z tego powodu antywirusy często nie widzą podejrzanych plików. Nawet jeśli taki plik zostanie zidentyfikowany jako „szkodliwy”, większość systemów antywirusowych nie wyjaśni, jaki jest stopień jego szkodliwości ani co tak naprawdę się dzieje. Potrzebujemy więcej szczegółów; zobaczmy zatem, co dzieje się w naszym Cloud Sandbox po uruchomieniu pliku:

Uruchamiając testowany obiekt, piaskownica gromadzi artefakty, analizuje je i wydaje swój werdykt. Oto podsumowanie: wykrycia (6), podejrzane aktywności (12), wypakowane pliki (17), aktywność sieciowa (0). To nie tylko „zły” plik; robi wiele złych rzeczy, a wszystkie są wymienione na liście.

W zakładce Results widać zrzuty ekranu zrobione podczas uruchamiania. W niektórych przypadkach szkodliwe programy próbują ominąć automatyczną analizę poprzez oczekiwanie na interakcję ze strony użytkownika (wprowadzenie hasła, przewijanie dokumentu, poruszanie myszą itp.). Nasze rozwiązanie Cloud Sandbox zna wiele technik omijania i używa technologii naśladujących zachowanie człowieka, aby je zwalczać. Przydatne mogą się również okazać zrzuty ekranu, na których widać, co się dzieje w obszarze testowym.

Przejdźmy do zakładki Extracted files, aby sprawdzić, jaki obiekty zostały pobrane, wypakowane czy upuszczone. W tym przypadku szkodliwy plik został upuszczony:

W tym miejscu możliwości klasycznej piaskownicy skończyły by się: uruchamiasz plik i otrzymujesz listę jego szkodliwych aktywności — i to wszystko. Jednak dzięki naszemu serwisowi Threat Intelligence Portal możemy przejść do zakładki Threat Lookup, aby zobaczyć bardziej szczegółową analizę na temat wskaźników w włamania oraz ich powiązań.

Threat Lookup to nasz silnik wyszukiwania. Zawiera on około 5 petabajtów analiz obejmujących zagrożenia, które zostały zebrane i skategoryzowane przez firmę Kaspersky Lab na przestrzeni ostatnich 20 lat: skróty plików, dane statystyczne i na temat zachowania, dane WHOIS/DNS, adresy internetowe, adresy IP i wiele więcej.

Po uruchomieniu naszej próbki w piaskownicy natychmiast wyszukujemy wyniki w narzędziu Threat Lookup, klikając dany obiekt (w tym przypadku skrótu MD5):

Teraz naszym oczom ukazuje się bardziej szczegółowy raport na temat szkodliwego programu. Rzućmy okiem na wyniki z narzędzia Threat Lookup, aby zobaczyć, z którymi adresami internetowymi łączył się badany przez nas szkodliwy program:

Wśród adresów znajduje się taki, który jest oznaczony jako niebezpieczny („Dangerous”). Przyjrzyjmy się bliżej temu adresowi, aby dowiedzieć się, co wie na jego temat Threat Lookup:

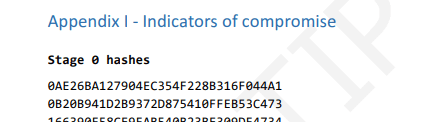

Okazuje się, że wspomniany szkodliwy adres internetowy jest powiązany z atakami APT! Nasz Portal umożliwia pobranie raportu na temat APT. Dokument PDF zawiera podsumowanie na temat działania, szczegóły techniczne oraz listę powiązanych wskaźników włamania. Warto ją sprawdzić, aby dowiedzieć się, czy cokolwiek podobnego miało miejsce w naszej organizacji.

Dalsze kroki

Oczywiście na tym nie koniec: prawdziwe incydenty wymagają znacznie głębszej analizy. Jednak to dobry przykład na to, jak można rozpocząć proces skutecznej i kompleksowej analizy zagrożeń. Zdecydowaliśmy się umieścić w jednym miejscu wszystkie narzędzia, które są niezbędne do przeprowadzenia takiego badania.

Cloud Sandbox, Threat Lookup, raporty APT, Threat Data Feeds: jaki narzędzia mogłyby jeszcze zostać dodane do tego kompletu? Z naszego punktu widzenia wszechstronny zestaw narzędzi powinien zawierać:

- piaskownicę dla adresów internetowych,

- wizualizację umożliwiającą wyszukiwanie powiązań między elementami zagrożeń,

- sprawdzanie podobieństw w kodzie binarnym szkodliwego oprogramowania,

- wyszukiwanie w OSINT i źródłach popularnych mediów społecznościowych,

- tworzenie dopasowanego raportu zawierającego analizę zagrożeń,

- usługi eksperckie obejmujące głęboką analizę szkodliwego programu w postaci otrzymanej od klienta próbki.

Powyższe funkcje i możliwości są obecnie rozwijane dla wspomnianej platformy.

Nasza ekspertyza analizy zagrożeń jest wysoko ceniona przez społeczność zawodowców. Raport Forrester New Wave: External Threat Intelligence Services, Q3 2018 przyznał firmie Kaspersky Lab tytuł „Strong Performer” w odniesieniu do dostarczania analizy zagrożeń.

Threat Intelligence Portal

Threat Intelligence Portal

Porady

Porady