Praktycznie każdy pracownik dużej firmy od czasu do czasu ma do czynienia z wiadomościami e-mail mającymi na celu kradzież firmowych danych logowania. Zwykle mają one formę masowego phishingu — ataku, w którym e-maile są wysyłane losowo w nadziei, że przynajmniej część odbiorców da się nabrać. Jednak wiadomości phishingowe mogą również zostać przygotowane specjalnie pod kątem danej firmy; wówczas taki atak nazywamy „phishingiem ukierunkowanym” (ang. spear phishing).

Wiadomości otrzymane w ramach takiej specjalnie przygotowanej kampanii phishingowej to wyraźny znak, że cyberprzestępcy są zainteresowani Twoją firmą i być może nie jest to jedyny element ataku. Z tego powodu pracownicy działu bezpieczeństwa informacji muszą wiedzieć, gdy jakikolwiek pracownik otrzyma taką wiadomość e-mail. Taka wiedza powinna skłonić ich do wdrożenia środków zaradczych i ostrzeżenia pozostałego personelu zawczasu.

Dlatego radzimy, aby dział IT okresowo sprawdzał przefiltrowane wiadomości e-mail w poszukiwaniu spear phishingu, a także edukował pracowników, jak rozpoznać oznaki takiego ataku. Poniżej znajduje się kilka najczęstszych sztuczek, jak również wybrane przykłady nowych kampanii tego rodzaju.

Literówka w nazwie firmy

Ludzki mózg nie zawsze postrzega całe napisane słowo – często widzi znajomy początek, a resztę kończy sam. Atakujący mogą wykorzystać tę cechę, rejestrując domenę, która różni się od domeny Twojej firmy tylko jedną lub dwiema literami.

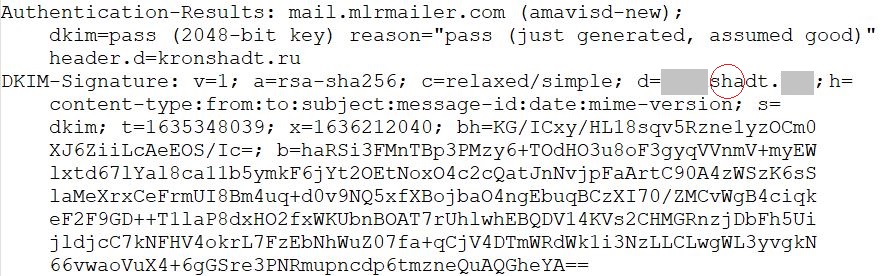

Cyberprzestępcy, którzy są właścicielami domeny, mogą nawet skonfigurować podpis DKIM, aby e-mail przeszedł wszystkie kontrole — w końcu to ich domena.

Dodatkowe słowa w nazwie firmy

Innym sposobem na oszukanie odbiorców, aby myśleli, że piszą z osobą z tej samej firmy pracującym w innej części świata, jest na przykład zarejestrowanie domeny zawierającej dwa wyrazy. Domena ta pojawia się w polu nadawcy z lokalnej filii lub konkretnego oddziału. W tym drugim przypadku cyberprzestępcy często podszywają się pod dział pomocy technicznej lub pracowników odpowiedzialnych za bezpieczeństwo.

Pracownicy każdego działu powinni posiadać standardowy firmowy adres e-mail. Nikt nigdy nie tworzy oddzielnej domeny dla pracowników ochrony. Jeśli nie masz pewności, jaka nomenklatura jest stosowana w przypadku biur lokalnych, sprawdź domenę w firmowej książce adresowej.

Określona zawartość

Wiadomość phishingowa, w której wymieniona jest nazwa Twojej firmy (lub, co gorsza, osobiście wspomniany jest odbiorca), również jest pewną oznaką spear phishingu i powinna być impulsem do uruchomienia alarmu.

Bardzo specjalistyczny temat

Na wstępie należy zaznaczyć, że pojawienie się tych nazw nie zawsze oznacza, że wiadomość jest phishingiem ukierunkowanym — może ona być jakąś odmianą masowego oszustwa phishingowego. Na przykład nadawcy takich wiadomości mogą użyć bazy danych adresów uczestników jakiejś konferencji i powołać się na nią w treści. Wtedy mamy do czynienia z phishingiem masowym. Jeśli jednak próbują zaatakować w ten sposób pracowników konkretnej firmy, jest to spear phishing, a zatem dział bezpieczeństwa musi o tym fakcie wiedzieć.

Aby móc wyszukiwać potencjalne oznaki phishingu ukierunkowanego, nie obniżając przy tym rzeczywistego bezpieczeństwa firmy, zalecamy zainstalowanie rozwiązań chroniących przed phishingiem na serwerach pocztowych, a także na stacjach roboczych pracowników.

phishing ukierunkowany

phishing ukierunkowany