Jakiś czas temu duża firma z Brazylii zgłosiła się do nas z prośbą o pomoc: wykorzystując należące do pracowników adresy e-mail, cyberprzestępcy zaczęli rozsyłać spam. Zamiast podszywać się pod oryginalnych nadawców — jak to często bywa w takich przypadkach — wysyłali wiadomości bezpośrednio z firmowego serwera pocztowego. Po dokładnym zbadaniu sytuacji zaczęliśmy się domyślać, w jaki sposób działali przestępcy.

Schemat działania ataku

Najpierw oszuści wysłali do pracowników firmy wiadomości phishingowe, z których odbiorcy dowiadywali się, że z jakiegoś powodu ich skrzynka pocztowa zostanie zablokowana. Aby tego uniknąć, muszą kliknąć łącze, a następnie zaktualizować informacje o swoim koncie. Oczywiście przesłany odnośnik prowadził do formularza phishingowego, w którym należało podać dane logowania do systemu.

Tłumaczenie: Drogi użytkowniku, Twoja skrzynka pocztowa zostanie wkrótce zamknięta, ponieważ znajduje się w niej zbyt wiele wiadomości nieprzeczytanych. Aby tego uniknąć, kliknij tutaj i zaktualizuj swoje konto. Przepraszamy za niedogodności. Administrator systemu.

Ofiary wypełniamy formularz, dając w ten sposób oszustom pełen dostęp do swojej skrzynki pocztowej. Ze zhakowanych kont oszuści rozpoczynali rozsyłanie spamu, przy czym nie musieli nawet zmieniać szczegółów technicznych wiadomości, ponieważ były one oryginalne. Dzięki temu spam pochodził z serwerów posiadających dobrą reputację, a zatem wiadomości nie aktywowały żadnych filtrów.

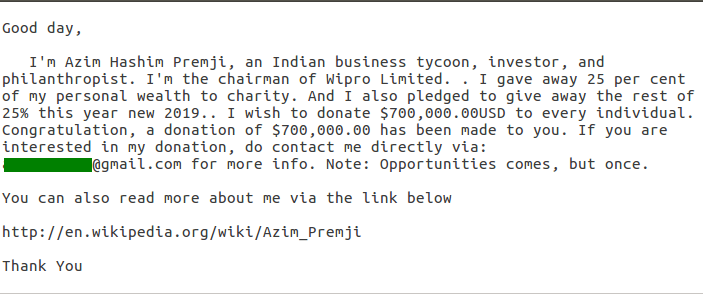

Po przejęciu kontroli nad skrzynkami pocztowymi cyberprzestępcy zajęli się wysyłaniem kolejnej fali wiadomości. Tym razem postawili na nigeryjski spam przetłumaczony na kilka języków (chociaż teoretycznie spam może być wszystkim, od ofert leków z czarnego rynku po szkodliwe oprogramowanie).

Dalsze analizy wykazały, że wspomniana brazylijska firma nie była jedyną ofiarą tego ataku. Ta sama wiadomość została również wysłana w dużych ilościach na adresy różnych organizacji państwowych i non-profit, co dodało jej wiarygodności.

Jeszcze większe konsekwencje

Wysyłanie oszukańczych ofert przez firmowe serwery stanowi nie lada problem. A jeśli atakujący zaczną rozsyłać szkodliwe programy, firma może całkowicie stracić reputację.

Jednak następstwa takiego incydentu mogą być jeszcze gorsze. Nierzadko dane logowania do skrzynek pocztowych pracowników mają taką samą nazwę użytkownika i hasło jak wykorzystywane przez nich domeny, co oznacza, że skradzione dane logowania mogą zostać wykorzystane do uzyskania dostępu do pozostałych firmowych usług.

Ponadto, mając dostęp do skrzynki pocztowej pracownika organizacji cieszącej się dobrą opinią, cyberprzestępcy mogą przygotować atak ukierunkowany na współpracowników, partnerów biznesowych czy przedstawicieli rządowych. Taki atak trudno zidentyfikować, ponieważ dzięki znakomitym umiejętnościom socjotechnicznym cyberoszustów ofiara wykonuje wszystkie konieczne działania, których efekty mogą być katastrofalne.

Ten rodzaj oszustwa jest klasyfikowany jako fałszywe wiadomości biznesowe (ang. Business E-mail Compromise, BEC) i jest ono naprawdę dokuczliwe dla firm. W takim ataku fałszywy nadawca próbuje przejąć dane konta, dokumenty finansowe i inne informacje poufne poprzez korespondencję. Wiadomości z kategorii BEC bardzo trudno dostrzec: pochodzą z prawdziwego adresu, mają poprawne nagłówki i niewzbudzającą podejrzeń treść.

Jak zapewnić bezpieczeństwo firmie i pracownikom

Aby zadbać o firmową reputację i nie stać się spammerem, najlepiej korzystać z niezawodnego rozwiązania zabezpieczającego, które może wykrywać ataki phishingowe zarówno na serwerze poczty, jak i na komputerach pracowników. Ponadto bardzo duże znaczenie ma regularne aktualizowanie heurystycznych baz danych chroniących przed spamem oraz modułów zabezpieczających przed phishingiem.

spam

spam

Porady

Porady