Pod koniec 2021 roku firma Google opublikowała swój pierwszy raport na temat typowych zagrożeń dla użytkowników chmury, koncentrując się na bezpieczeństwie Google Cloud Platform. Usługa ta umożliwia klientom korporacyjnym skorzystanie z wielu scenariuszy budowania systemów w chmurze: od zwykłego hostingu i uruchamiania poszczególnych aplikacji po wdrażanie obliczeń o wysokiej wydajności.

Dlaczego instancje Google Cloud Platform są celem ataków?

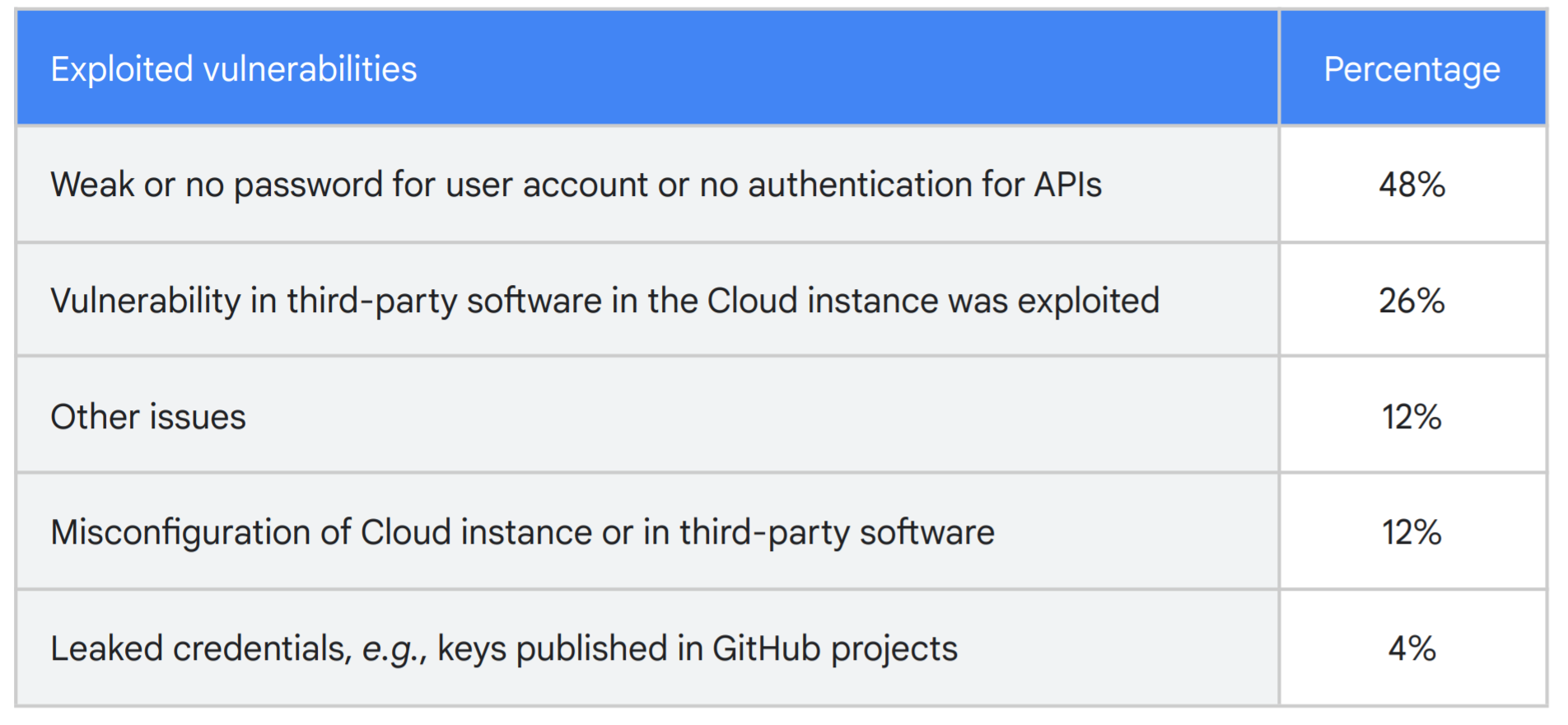

Raport koncentruje się na przyczynach i konsekwencjach ataków na niestandardowe instancje GCP. Dokument zawiera analizę 50 ostatnich udanych ataków na niestandardowe serwery lub aplikacje. W przeanalizowanych przez Google przypadkach 48% było wynikiem zastosowania słabego hasła (lub w ogóle jego braku) do kont opartych na serwerze. W 26% przypadków hakerzy wykorzystali lukę w oprogramowaniu serwera w chmurze. Błędna konfiguracja serwera lub aplikacji umożliwiła wystąpienie 12% incydentów, a zaledwie 4% incydentów było wynikiem wycieku hasła lub klucza dostępu.

Do tej ostatniej kategorii należy często popełniany przez programistów błąd: przesyłanie danych uwierzytelniających wraz z kodem źródłowym do publicznego repozytorium w serwisie GitHub lub podobnej usłudze. Według raportu przygotowanego przez GitGuardian, każdego dnia do GitHuba przesyłanych jest nawet 5000 danych, które nie powinny się tam znaleźć (klucze API, pary hasło / nazwa użytkownika, certyfikaty), a w 2020 roku odnotowano 2 miliony wycieków.

Luki w zabezpieczeniach, które według Google’a narażają serwery na włamania. Za większość ataków odpowiadało słabe hasło lub jego brak. Źródło.

Google zauważa, że cyberprzestępcy zwykle nie atakują konkretnych firm, lecz w zamian regularnie skanują pełny zakres należących do Google Cloud Platform adresów IP w poszukiwaniu instancji, które można zhakować. Zastosowanie takiej automatyzacji ma sens: jeśli niezabezpieczony serwer będzie dostępny z poziomu internetu, prawie na pewno można go zhakować i prawdopodobnie nastąpi to wkrótce (w wielu przypadkach atak rozpoczął się w ciągu 30 minut od postawienia nowej instancji). Czas między włamaniem a rozpoczęciem szkodliwej aktywności jest jeszcze krótszy, a większość zaatakowanych serwerów jest uruchamiana nielegalnie w ciągu pół minuty.

Dlaczego atakujący wybierają instancje Google Cloud Platform?

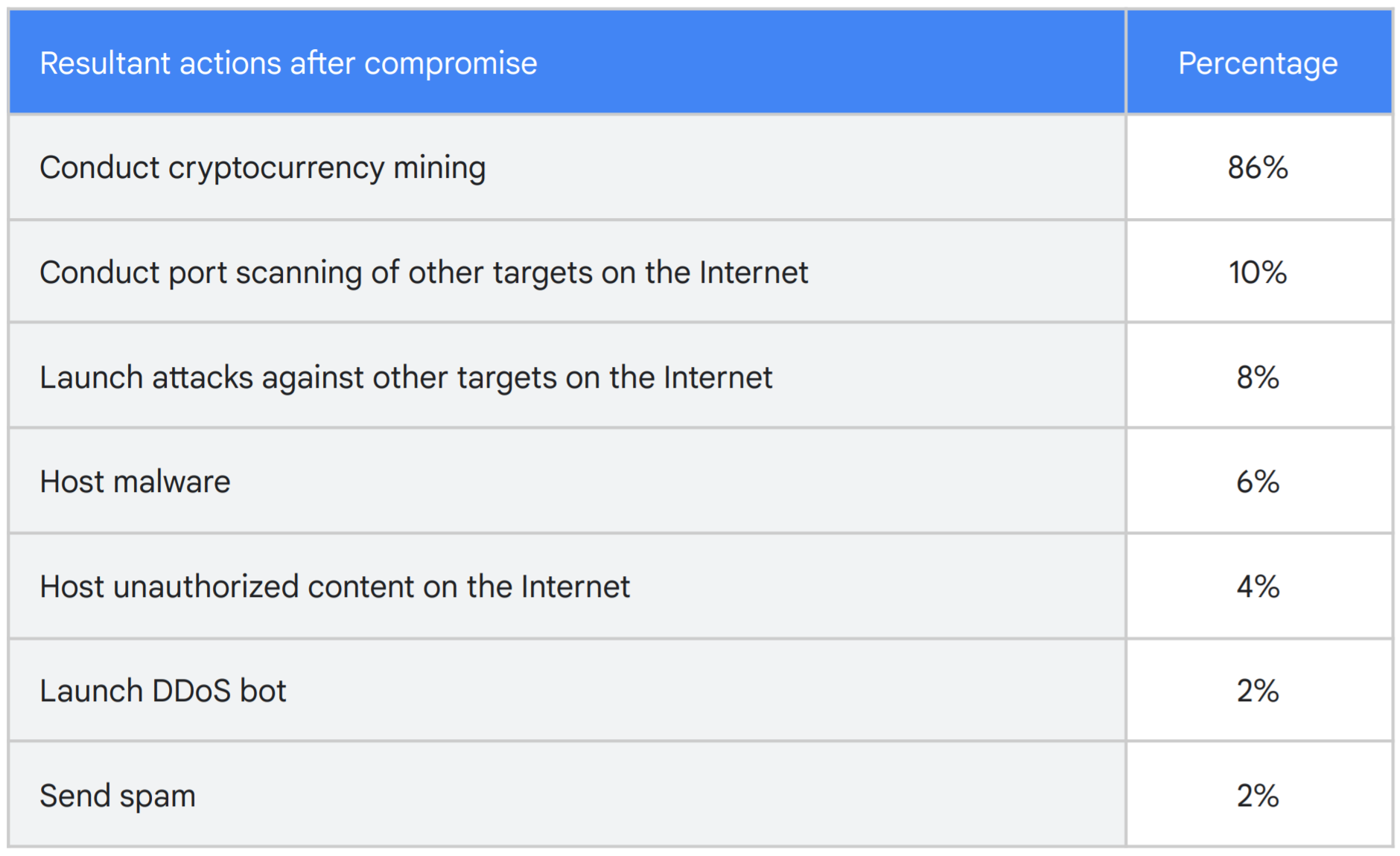

Co cyberprzestępcy robią z zasobami w chmurze po nielegalnym uzyskaniu do nich dostępu? W zdecydowanej większości przypadków (86%) na serwerze zainstalowano program, który wykorzystywał zasoby do generowania kryptowaluty (ang. cryptominer). Najczęściej były to zasoby procesorów głównych (CPU) i procesorów graficznych (GPU), ale raport wspomina również o generowaniu kryptowaluty Chia, co wiąże się z wykorzystaniem wolnego miejsca na dysku. W kolejnych 10% przypadków zainfekowane serwery były wykorzystywane do skanowania portów – czyli do wyszukiwania nowych ofiar. W 8% przypadków z serwera przeprowadzono atak na inne zasoby sieciowe. Do rzadszych nielegalnych działań, w których wykorzystywano porwane serwery platformy w chmurze, należało: hostowanie szkodliwego oprogramowania lub zabronionych treści (lub oba przypadki naraz), przeprowadzanie ataków DDoS i dystrybucja spamu.

Rodzaje szkodliwej aktywności na zhakowanych serwerach w chmurze. W niektórych przypadkach przeprowadzono jednocześnie kilka rodzajów nielegalnych operacji. Źródło.

Jeśli ktoś włamie się do usługi w chmurze i zainstaluje w niej narzędzie do generowania kryptowaluty, jego działania nie tylko zaszkodzą reputacji klienta i narażą na zagrożenie dostęp do jego własnej aplikacji lub strony internetowej, ale ofiary mogą również otrzymać ogromny rachunek za usługę, nawet gdy szkodliwa aktywność będzie trwała zaledwie kilka godzin.

Zalecenia dotyczące zabezpieczania instancji GCP

W większości badanych przez Google przypadków użytkownicy mogli uniknąć kłopotów, przestrzegając minimalnych zasad bezpieczeństwa: stosując silne hasła i dodatkowe czynniki autoryzujące, zapewniając należytą staranność przy przesyłaniu kodu źródłowego, jak również regularnie aktualizując zainstalowane oprogramowanie w celu załatania w nim znanych luk w zabezpieczeniach.

Ogólnie rzecz biorąc, systemy chmurowe wymagają stosowania takich samych środków ochrony, jak każdy inny rodzaj infrastruktury. Należy co najmniej przeprowadzać regularne audyty, monitorować podejrzaną aktywność i odizolować krytyczne dane.

Jednak wdrożenie infrastruktury w usługach chmury publicznej wiąże się z kilkoma dodatkowymi zaleceniami – i to nie tylko dla organizacji korzystających z Google Cloud Platform. Jak zauważa Google, jedną z najważniejszych zasad jest skonfigurowanie automatycznego powiadamiania, gdy zużycie zasobów przekracza określone progi lub wykryty zostanie szybki wzrost kosztów.

raport

raport

Porady

Porady