Od jakiegoś czasu cyberbezpieczeństwo to najbardziej popularny temat w każdym zakątku świata. Dowiedzieliśmy się o: wycieku danych kart kredytowych w ponad tysiącu hoteli należących do dużej sieci, o dużej łacie od firmy Microsoft, poprawce od Google’a eliminującej lukę phishingową w przeglądarce Chromie, a także usłyszeliśmy o naszych starych znajomych z grupy Equation.

Wszystkie te wydarzenia są różne i miały różne skutki, ale wszystkie pokazują, że żyjemy w świecie cyfrowym i fizycznym, w którym wszystko, co jest połączone z internetem, można zhakować przy użyciu jednego exploita.

Zazwyczaj gdy pojawia się informacja ze świata cyberbezpieczeństwa, towarzyszy jej poczucie strachu, niepewności i wątpliwości odnośnie prawdziwego rozmiaru zagrożenia. Na szczęście nasz Globalny Zespół ds. Badań i Analiz (GReAT) nieustannie monitoruje krajobraz zagrożeń.

Niedawno grupa ta udostępniła nowy raport zatytułowany „Exploity: jak poważnym są zagrożeniem?„.

Raport zawiera stosunkowo dużą liczbę szczegółów i warto, aby przeczytali go firmowi eksperci ds. IT oraz każda osoba, którą interesuje aktualny stan krajobrazu zagrożeń. Osobom, które chcą zaoszczędzić nieco czasu, wyłuskałem trzy punkty, o których zespoły IT powinny wiedzieć i na które powinny być przygotowane.

Trzy informacje statystyczne dla działów zajmujących się IT

- Liczba użytkowników firmowych, którzy napotkali exploita przynajmniej jeden raz, wzrosła o 28,35% i wyniosła 690 557, co stanowi 15,76% całkowitej liczby użytkowników zaatakowanych przy użyciu exploitów.

- Najczęściej atakowano przeglądarki, system Windows i Android oraz oprogramowanie Microsoft Office — w 2016 roku 69,8% użytkowników miało styczność z exploitem przeznaczonym dla jednej z tych aplikacji co najmniej jeden raz.

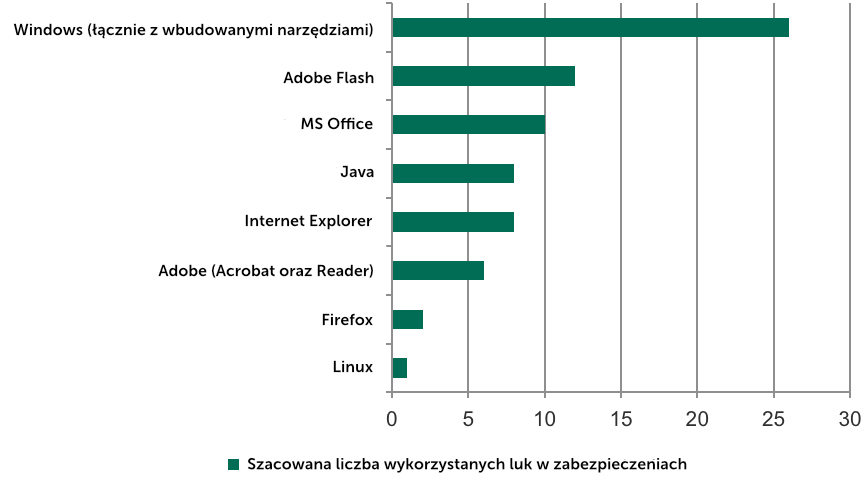

- Ukierunkowane ataki i kampanie wykryte przez Kaspersky Lab w latach 2010 — 2016 wykorzystywały ponad 80 luk. Około dwie trzecie wykrytych luk zostało użyte przez więcej niż jednego aktora zagrożeń.

W raporcie 10 najczęściej wykorzystane luki obejmowały m.in. system Windows OS, a także aplikacje Flash, Java i Microsoft Office. Informacja ta nie powinna być dla nikogo zaskoczeniem, ale powinna zaniepokoić zespoły odpowiedzialne za bezpieczeństwie IT i ochronę danych w firmach.

Co można zatem zrobić? Po pierwsze, potraktuj bezpieczeństwo swojej organizacji poważnie. Poszukaj najsłabiej chronionych obszarów i spróbuj się dowiedzieć, jak je naprawić, lub zwróć się o pomoc do firmy zewnętrznej. Zastosuj także pięć poniższych porad przygotowanych przez zespół GReAT.

- Edukuj swoich pracowników w zakresie socjotechniki. Jest ona często używana do nakłonienia ofiary do otwarcia dokumentu lub kliknięcia łącza zainfekowanego exploitem.

- Używaj odpowiedniego produktu zabezpieczającego. W szczególności potrzebujesz rozwiązania wyposażonego w mechanizm zapobiegania exploitom lub co najmniej technologie wykrywania oparte na analizie zachowania.

- Dbaj o aktualizacje. Nie zwlekaj z instalowaniem ich w programach znajdujących się na komputerach i włącz funkcję automatycznej aktualizacji, jeśli jest dostępna.

- Stosuj oprogramowania do zarządzania łatami. Jeśli zarządzasz siecią komputerów, używaj rozwiązania do zarządzania łatami, które umożliwi scentralizowane aktualizowanie oprogramowania na wszystkich punktach końcowych.

- Rozsądnie wybieraj oprogramowanie. Jeśli to możliwe, wybierz takiego producenta oprogramowania, który wykazuje odpowiedzialne podejście do problemów luk. Sprawdź, czy dostawca oprogramowania prowadzi własny program nagradzania za wykrycie w nim luk.

Jeśli poszukujesz nowego produktu zabezpieczającego, wypróbuj nasz Kaspersky Endpoint Security for Business.

exploity

exploity

Porady

Porady